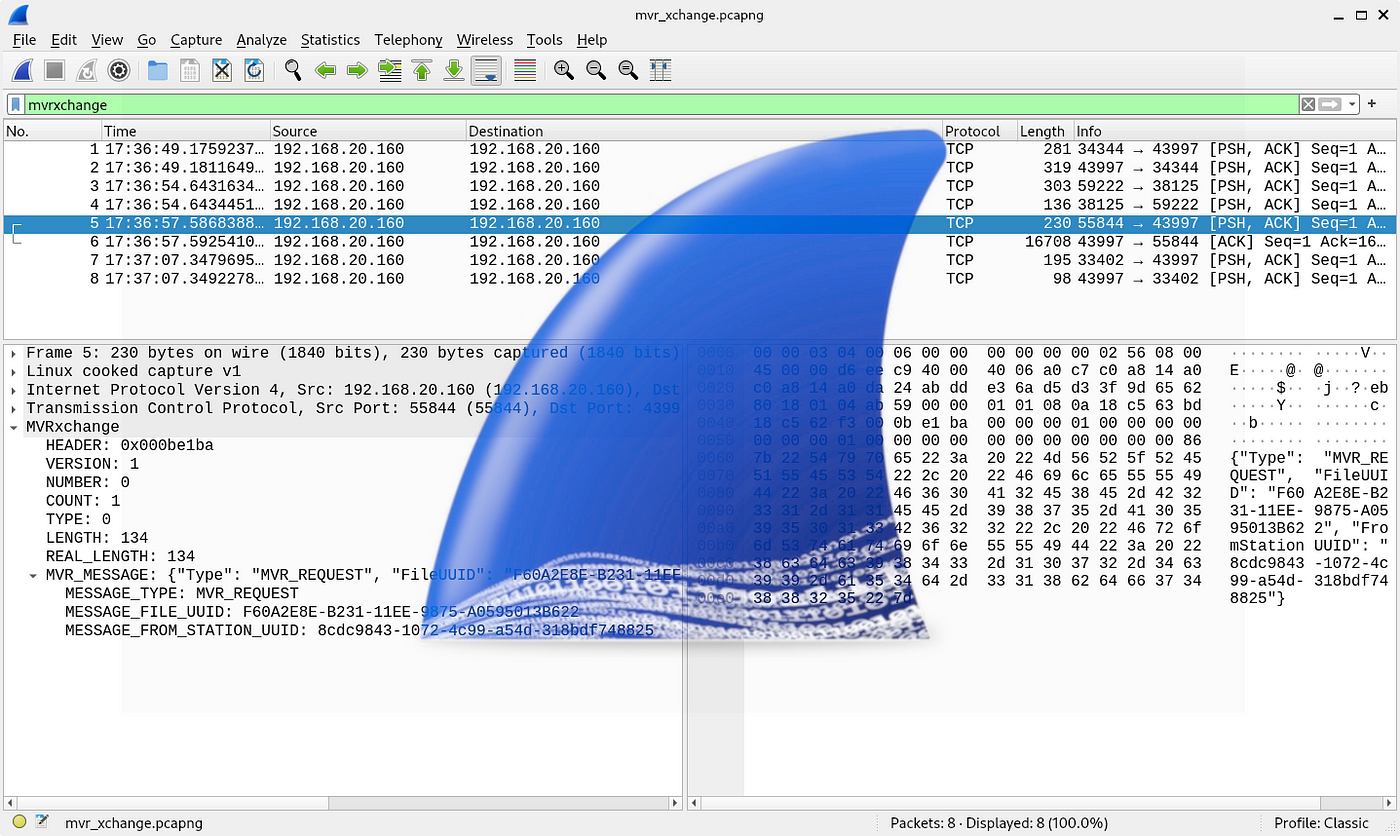

Wireshark é uma das ferramentas mais poderosas para análise de tráfego de rede. Ele permite capturar, inspecionar e filtrar pacotes de dados que trafegam pela rede em tempo real. Este artigo apresenta uma explicação completa sobre como o Wireshark funciona, como utilizá-lo na prática e quais comandos e filtros são mais úteis no dia a dia.

O que é o Wireshark

Wireshark é um analisador de pacotes (packet analyzer) gratuito e de código aberto. Com ele, é possível examinar os detalhes de cada pacote que passa por uma interface de rede, sendo amplamente usado por administradores de rede, profissionais de segurança da informação e desenvolvedores para diagnóstico, monitoramento e investigação de problemas em redes.

O Wireshark funciona como um “gravador” do tráfego de rede. Ele intercepta os pacotes que entram e saem de uma interface e permite analisá-los em detalhes, inclusive seus headers e payloads.

Instalação

O Wireshark pode ser instalado em Windows, macOS e Linux. No Linux, o comando mais comum para instalar é:

sudo apt install wireshark

Durante a instalação, é recomendável permitir que usuários não-root possam capturar pacotes. No Windows, o instalador inclui o driver WinPcap ou Npcap, necessário para capturar pacotes.

Captura de pacotes

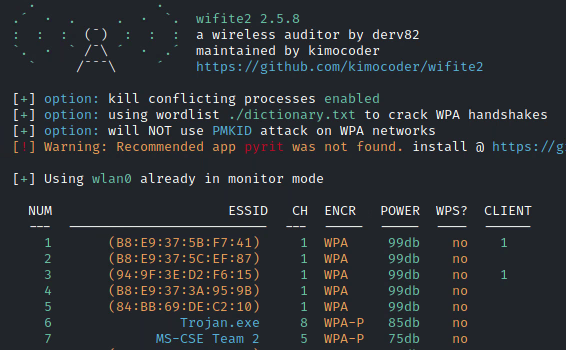

Ao iniciar o Wireshark, a primeira tela mostra todas as interfaces de rede disponíveis. Basta selecionar uma interface, como eth0 ou wlan0, e clicar em “Start” para iniciar a captura.

Durante a captura, cada linha representa um pacote. Os campos padrão exibidos incluem número do pacote, horário da captura, origem, destino, protocolo e informações adicionais.

Para salvar a captura, vá em File > Save ou use o atalho Ctrl+S. O arquivo será salvo com a extensão .pcapng, que pode ser reaberto a qualquer momento.

Filtros de captura vs. filtros de exibição

O Wireshark trabalha com dois tipos de filtros: filtros de captura e filtros de exibição.

Filtros de captura são usados para limitar os pacotes que serão coletados. Por exemplo, para capturar apenas tráfego HTTP, utilize o filtro:

tcp port 80

Esse filtro deve ser inserido antes de iniciar a captura.

Filtros de exibição são usados para refinar o que é exibido na tela durante ou após a captura. Por exemplo, para mostrar apenas pacotes HTTP em uma captura já iniciada, use:

http

Outros exemplos úteis de filtros de exibição:

ip.addr == 192.168.0.1: mostra pacotes onde o IP de origem ou destino é 192.168.0.1

tcp.port == 443: filtra apenas tráfego HTTPS

dns: exibe apenas pacotes DNS

frame contains "senha": busca pacotes cujo conteúdo contenha a palavra “senha”

Filtros de exibição podem ser combinados com operadores como && (E lógico), || (OU) e ! (negação). Por exemplo:

ip.src == 10.0.0.1 && tcp.port == 80

Análise prática

Ao inspecionar um pacote, o Wireshark mostra uma árvore hierárquica com os protocolos presentes, como Ethernet, IP, TCP e a camada de aplicação. Ao expandir cada camada, é possível ver os campos e valores transmitidos, como endereço MAC, IP, número da porta, flags TCP e conteúdo da requisição.

Se você quiser acompanhar uma troca de mensagens entre cliente e servidor, pode usar a opção “Follow TCP Stream”. Basta clicar com o botão direito sobre um pacote TCP e selecionar essa opção. Isso reconstruirá a conversa completa entre os dois pontos.

Exportação de dados

É possível exportar pacotes individuais ou todos os pacotes para arquivos .pcap, .csv, ou .txt. Isso é útil para relatórios, perícia digital ou compartilhamento com outras ferramentas como tcpdump ou tshark.

Para exportar apenas pacotes filtrados, selecione File > Export Specified Packets e ative a opção “Displayed”.

tshark: Wireshark pela linha de comando

Para quem prefere o terminal ou precisa automatizar a análise, o Wireshark oferece a ferramenta tshark. Por exemplo, para capturar 10 pacotes HTTP da interface wlan0, use:

tshark -i wlan0 -c 10 -f "tcp port 80"

Para salvar em arquivo:

tshark -i eth0 -w captura.pcap

Para ler um arquivo pcap:

tshark -r captura.pcap

E para aplicar um filtro de exibição:

tshark -r captura.pcap -Y "ip.addr == 192.168.0.10"

Dicas de uso

Sempre filtre o tráfego para evitar capturas gigantescas e desnecessárias.

Use “Coloring Rules” no menu View para destacar protocolos ou condições específicas visualmente.

Acesse os gráficos de estatísticas para visualizar padrões, como uso de protocolo ou comunicação entre hosts. A opção está em Statistics > Protocol Hierarchy.

Se estiver em rede Wi-Fi e não estiver vendo tráfego alheio, é porque está em modo gerenciado. Para capturar todos os pacotes, a interface precisa estar em modo monitor (Linux).

Wireshark é uma ferramenta essencial para qualquer pessoa que lida com redes. Seu poder está tanto na simplicidade de capturar pacotes quanto na profundidade da análise que permite. Dominar os filtros, comandos e fluxos mais comuns é o primeiro passo para entender, otimizar e proteger redes de forma eficaz.

Se você ainda não usou Wireshark em um problema real, comece com uma rede local simples e observe o que acontece quando navega em um site, acessa um servidor ou faz uma requisição HTTP. Ver o que está por trás da cortina transforma completamente a forma como você enxerga a comunicação digital.