Entre as vulnerabilidades mais temidas no mundo da segurança da informação, uma das mais críticas é a RCE, sigla para Remote Code Execution (Execução Remota de Código). Essa falha ocorre quando um invasor consegue injetar e executar comandos diretamente em um sistema alvo, mesmo sem acesso físico a ele. Em outras palavras, o atacante passa a rodar seus próprios programas no computador da vítima.

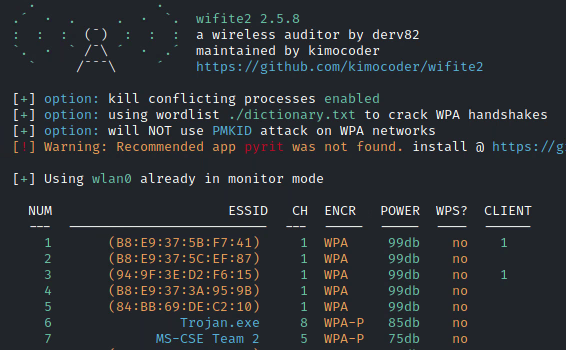

Enquanto uma SQL Injection permite manipular consultas a um banco de dados e um XSS pode injetar scripts em páginas web, o RCE vai além: ele possibilita ao atacante controlar a máquina. Isso significa roubo de dados, espionagem, instalação de malwares, movimentação lateral em redes corporativas e até sequestro total do sistema.

Como a falha acontece?

Geralmente, um RCE aparece quando uma aplicação não valida corretamente dados fornecidos pelo usuário. Se esses dados são usados em funções críticas como execução de comandos do sistema ou inclusão de arquivos, o invasor pode manipular esse fluxo.

Um exemplo clássico em PHP seria algo como:

$cmd = $_GET['cmd'];

system($cmd);

Se o sistema não filtra a entrada, basta o atacante acessar a URL com algo como ?cmd=ls para listar arquivos, ou ?cmd=cat /etc/passwd para ler usuários do servidor.

Em sistemas Windows, um exemplo seria o uso incorreto da função exec() ou popen(), onde um atacante poderia enviar comandos como dir ou até criar usuários maliciosos:

net user hacker P@ssw0rd /add

Exemplos práticos de exploração

Imagine um painel de upload de imagens sem validação. Um invasor pode enviar um arquivo com extensão .php contendo:

<?php system($_GET['x']); ?>

Ao acessar o arquivo no navegador com ?x=ipconfig, o servidor executa o comando real e devolve a saída. A partir daí, o atacante pode rodar qualquer comando remoto, desde instalar um backdoor até baixar ferramentas externas com wget ou curl.

Outro caso comum é quando softwares interpretam dados de forma insegura, como no famoso caso do Log4Shell, em que um simples campo de texto em um log permitia executar código arbitrário em servidores ao redor do mundo.

Impactos

As consequências de um RCE são devastadoras:

Roubo de credenciais e dados sensíveis.

Criação de backdoors permanentes no servidor.

Uso da máquina para minerar criptomoedas.

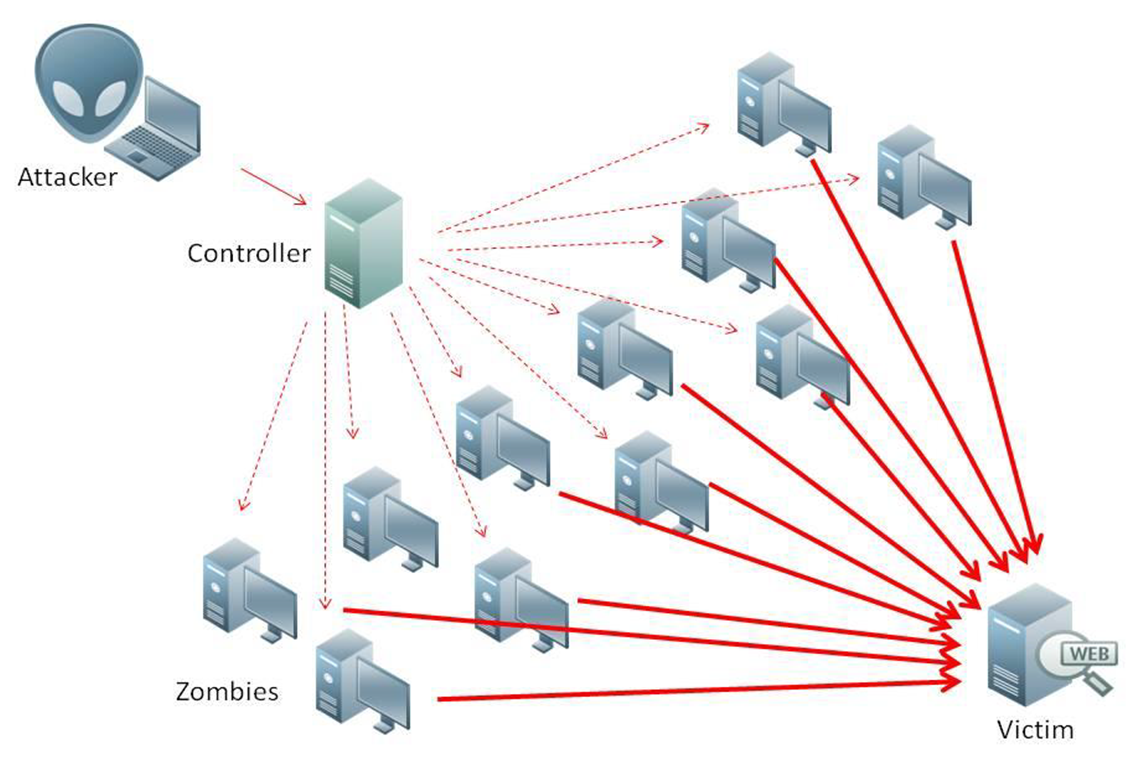

Movimento lateral para comprometer redes inteiras.

Total perda de controle sobre o sistema afetado.

Como se proteger

Validação e sanitização: nunca confie em dados de entrada.

Uso de funções seguras: evite eval(), exec() e similares.

Menos privilégios: rode serviços com o menor nível de permissão possível.

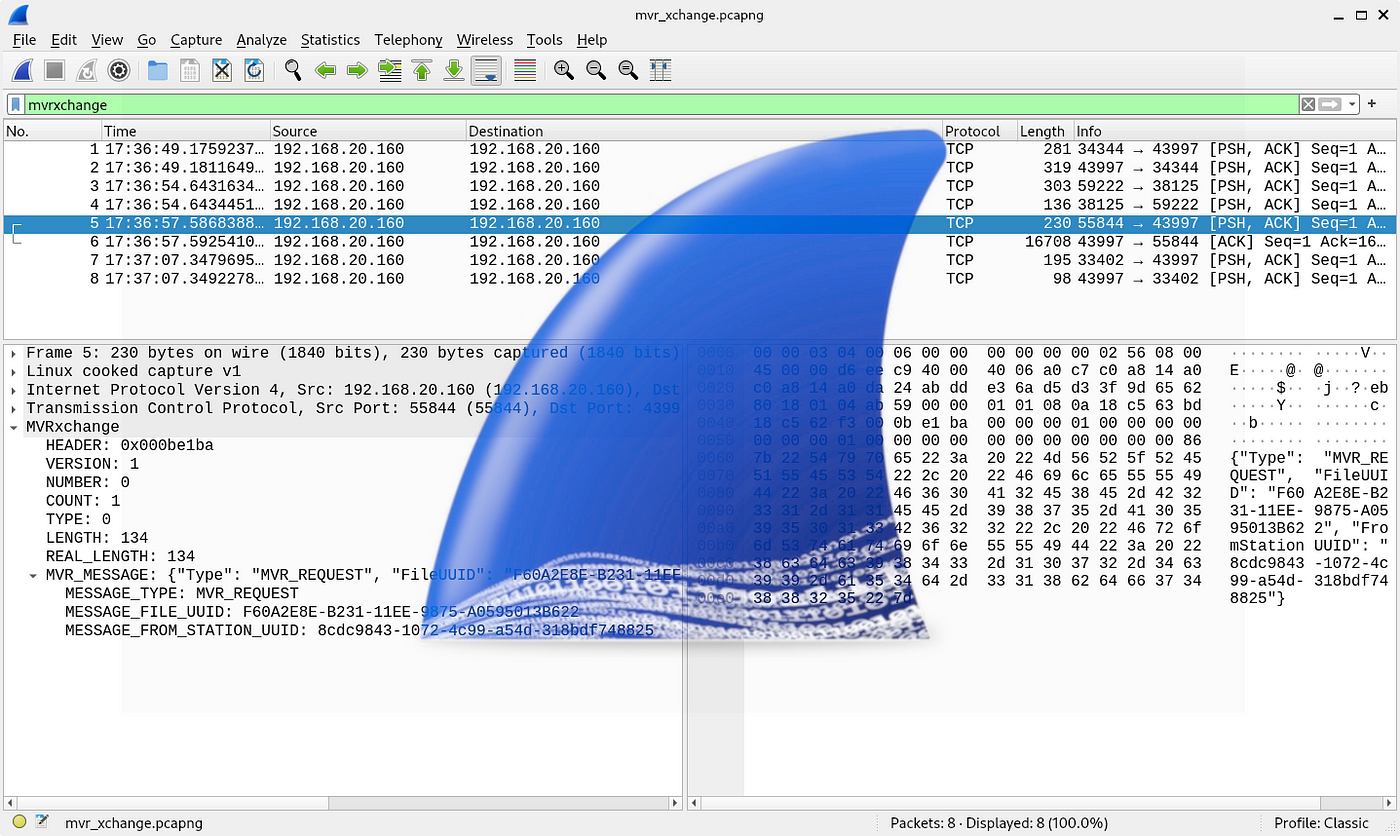

WAF e monitoramento: sistemas de firewall de aplicação podem barrar tentativas.

Atualizações constantes: mantenha sistemas e bibliotecas sempre atualizados.

O RCE é considerado uma das falhas mais críticas justamente porque transforma qualquer vulnerabilidade em uma porta de acesso total. Para atacantes, é a falha dos sonhos. Para administradores e desenvolvedores, é um pesadelo que só pode ser evitado com práticas rigorosas de segurança.