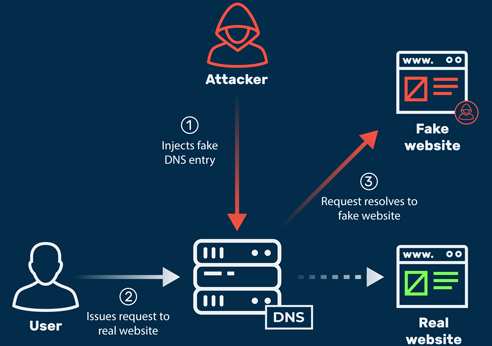

DNS Spoofing, também conhecido como DNS cache poisoning, é um ataque no qual informações falsificadas são inseridas em um servidor DNS ou no cache local de um dispositivo. O objetivo é enganar o sistema e redirecionar os usuários para sites falsos, geralmente controlados por hackers, mesmo que eles digitem corretamente o endereço de um site legítimo.

Em termos simples, é como se alguém trocasse os rótulos das prateleiras de um supermercado: você procura “leite”, mas encontra “água” no lugar.

Como funciona o DNS

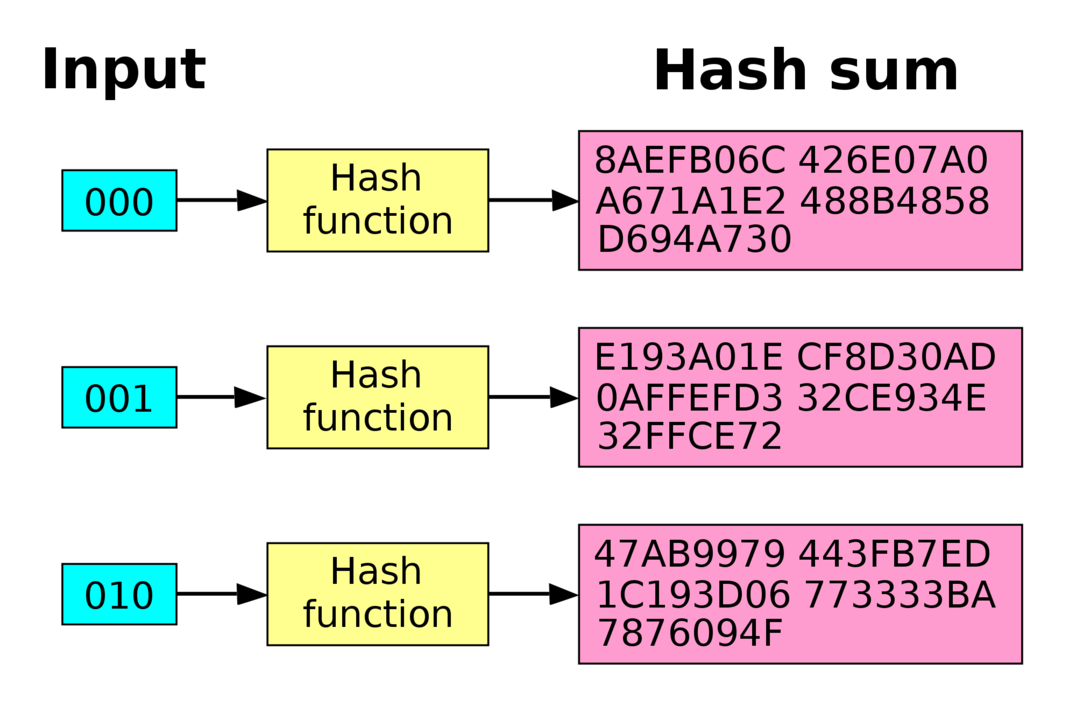

Quando você digita, por exemplo, www.google.com no navegador, o sistema operacional consulta um servidor DNS para obter o endereço IP correspondente ao nome de domínio.

Essa resolução é armazenada no cache DNS local, tanto no roteador quanto no próprio computador, para agilizar futuras visitas.

Se o invasor conseguir alterar esse mapeamento, o sistema pode passar a direcionar www.google.com para um IP falso, como 192.168.0.100, onde está hospedado um site que imita o Google.

Como ocorre o DNS Spoofing

1. DNS Cache Poisoning

Neste caso, o atacante envia uma resposta DNS falsa para um servidor DNS ou para a máquina da vítima. Se for aceita, essa resposta é armazenada no cache, fazendo com que todas as consultas futuras retornem o IP malicioso.

Por exemplo, o invasor pode forjar uma resposta que associa o domínio www.banco.com ao IP 203.0.113.77, onde está um site clonado.

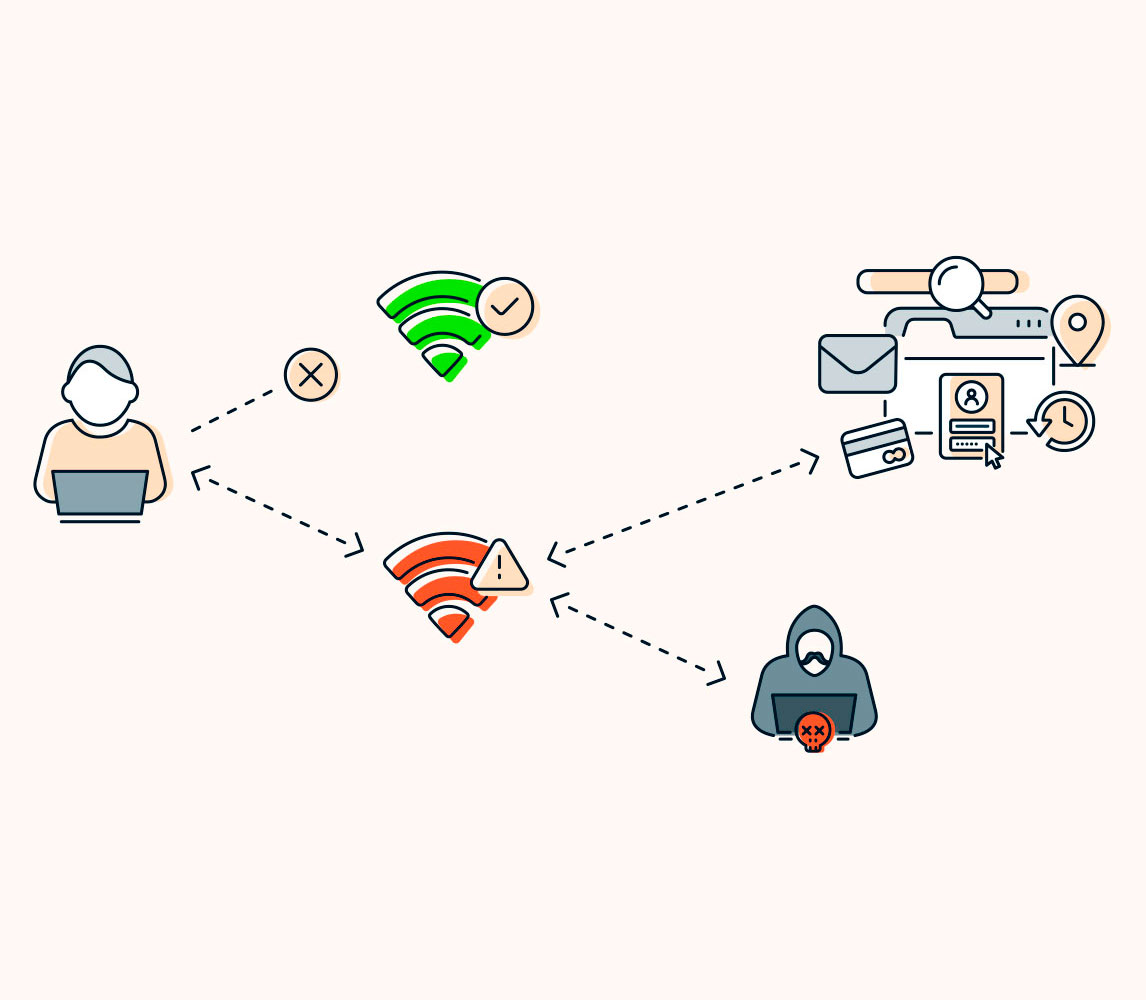

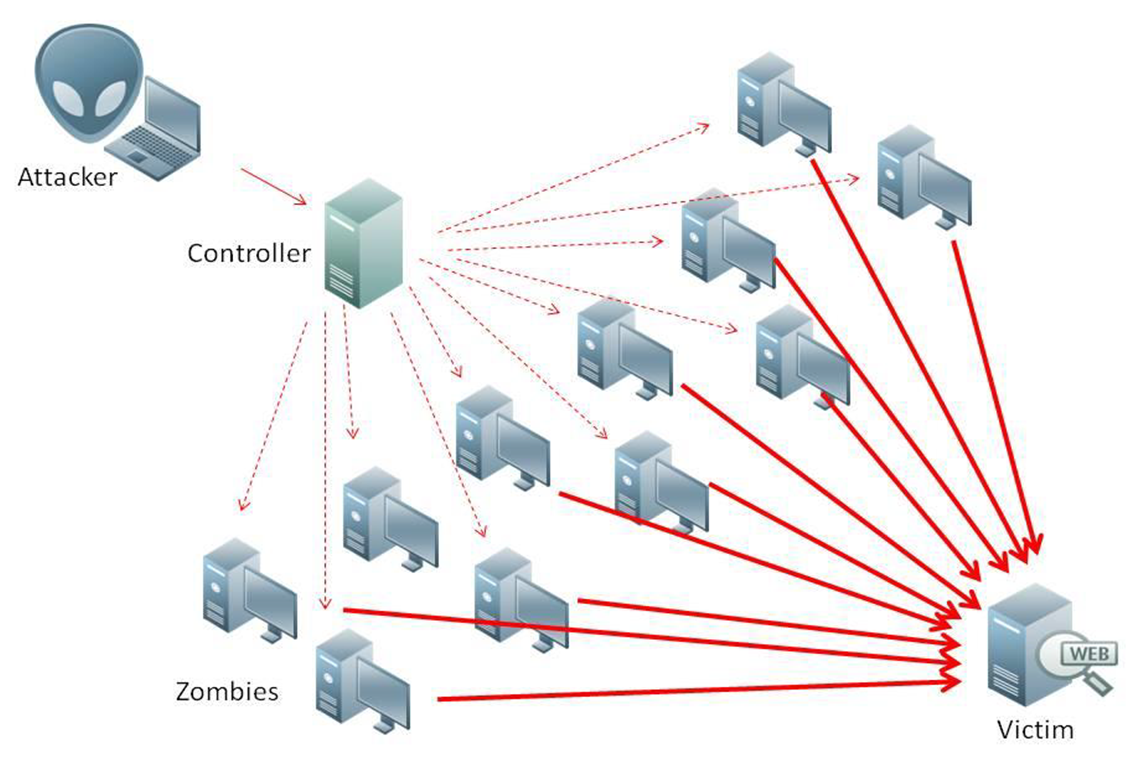

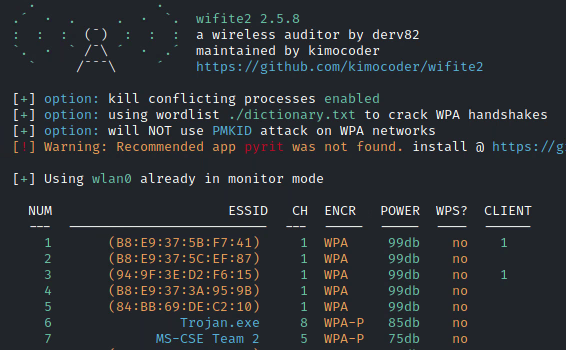

2. Man-in-the-Middle (MitM)

O atacante intercepta a conexão entre a vítima e o servidor DNS. Assim que a vítima solicita a resolução de um domínio, o atacante responde com um IP falso, antes que o servidor legítimo possa responder.

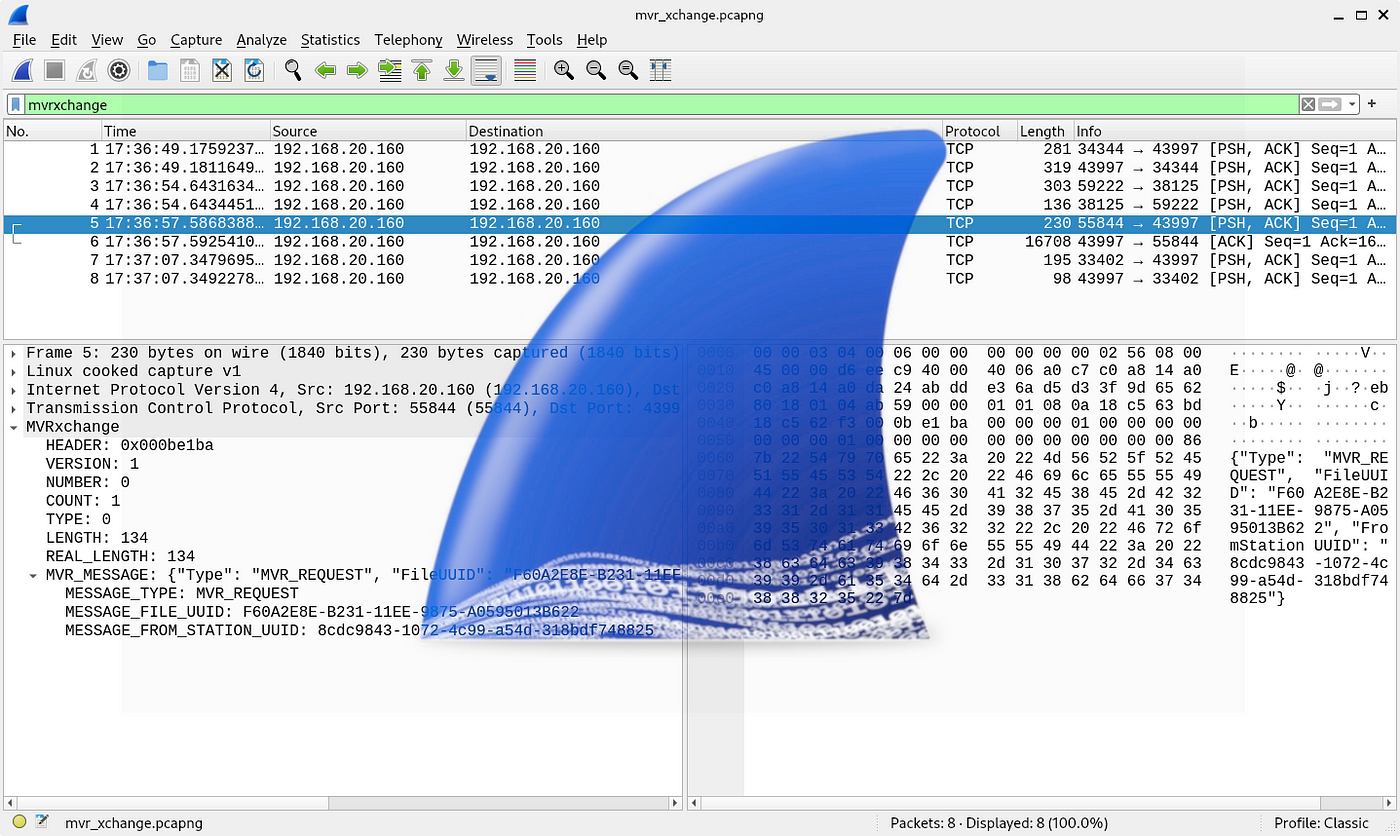

Exemplo prático com códigos e comandos

Imagine que a vítima deseja acessar o site www.exemplo.com. A seguir, um resumo de como o ataque pode ser simulado:

O atacante usa uma ferramenta como Ettercap ou Bettercap para realizar um ataque ARP Spoofing, fingindo ser o gateway da rede.

Com o tráfego redirecionado, o atacante executa um redirecionamento DNS falso.

Ele configura uma entrada no arquivo /etc/ettercap/etter.dns com:

www.exemplo.com A 192.168.0.100

Com isso, qualquer máquina da rede que pedir a resolução de www.exemplo.com será redirecionada para 192.168.0.100, onde o atacante pode ter um servidor Apache ou Nginx rodando com uma página idêntica ao site original.

No navegador da vítima, mesmo ao digitar corretamente o endereço, a página exibida será a falsa, pois o DNS foi corrompido.

Comandos que podem ser usados no ataque

Embora não incluamos códigos formatados, segue a explicação textual dos comandos:

Para limpar o cache DNS em um computador com Windows:

Digite o comando ipconfig /flushdns no terminal.

Para visualizar o cache atual:

Use ipconfig /displaydns.

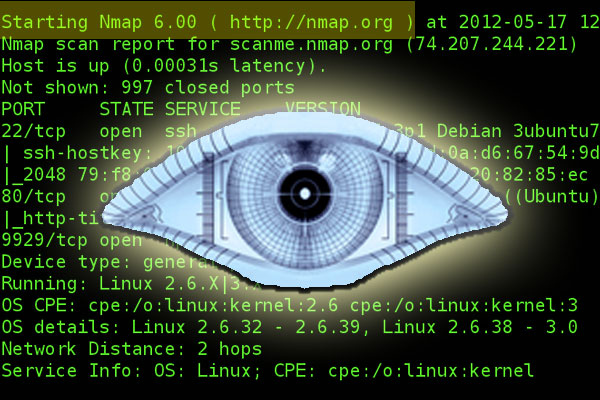

Em sistemas Linux, você pode usar dig para consultar diretamente o DNS de um domínio, como:

dig www.exemplo.com.

Em testes locais, é possível editar o arquivo de hosts com:

sudo nano /etc/hosts (em sistemas Unix)

ou

C:WindowsSystem32driversetchosts (no Windows),

adicionando uma linha como:

192.168.0.100 www.exemplo.com.

Esse truque é comumente usado para redirecionar domínios de forma manual durante ataques simulados ou testes.

Como se proteger do DNS Spoofing

Use DNS confiáveis e protegidos, como os da Cloudflare (1.1.1.1) ou Google (8.8.8.8).

Ative o DNSSEC, que adiciona assinaturas digitais às consultas DNS.

Evite Wi-Fi públicos sem proteção ou sem autenticação.

Use VPN sempre que possível para criptografar seu tráfego DNS.

Atualize o firmware do roteador e altere senhas padrão.

Observe o HTTPS no navegador. Um site verdadeiro deve ter certificado válido. Sites falsos costumam usar domínios parecidos, como www.banco-seguro.com.

Consequências do ataque

Roubo de dados bancários e credenciais.

Espionagem de comunicações pessoais ou corporativas.

Instalação silenciosa de malwares e ransomwares.

Comprometimento de toda a rede local, especialmente em empresas.