As vulnerabilidades em softwares e sistemas são inevitáveis. Com milhares de linhas de código, é natural que falhas apareçam e possam ser exploradas por atacantes. Para organizar esse cenário, existe o sistema CVE, que significa Common Vulnerabilities and Exposures. Ele funciona como um catálogo público e padronizado, onde cada falha conhecida recebe um identificador único. Saber ler, interpretar e agir a partir dessas informações é essencial tanto para profissionais de segurança quanto para administradores de sistemas.

O que é um CVE e como interpretar

Cada vulnerabilidade catalogada recebe um código no formato CVE-ano-número. Por exemplo, CVE-2021-44228 corresponde à falha Log4Shell no Apache Log4j. O ano indica quando a vulnerabilidade foi registrada, e o número é sequencial. Dentro do registro, encontramos a descrição técnica do problema, os produtos afetados, as possíveis consequências e links para mais detalhes ou provas de conceito.

Um ponto importante na interpretação de um CVE é a pontuação CVSS, que vai de 0 a 10 e indica a gravidade da falha. Por exemplo, um CVE com pontuação 9.8 é considerado crítico, muitas vezes permitindo execução remota de código sem autenticação. Já um CVE com 4.0 pode indicar apenas risco moderado. Isso ajuda equipes de segurança a priorizar correções.

Consultando CVEs na prática

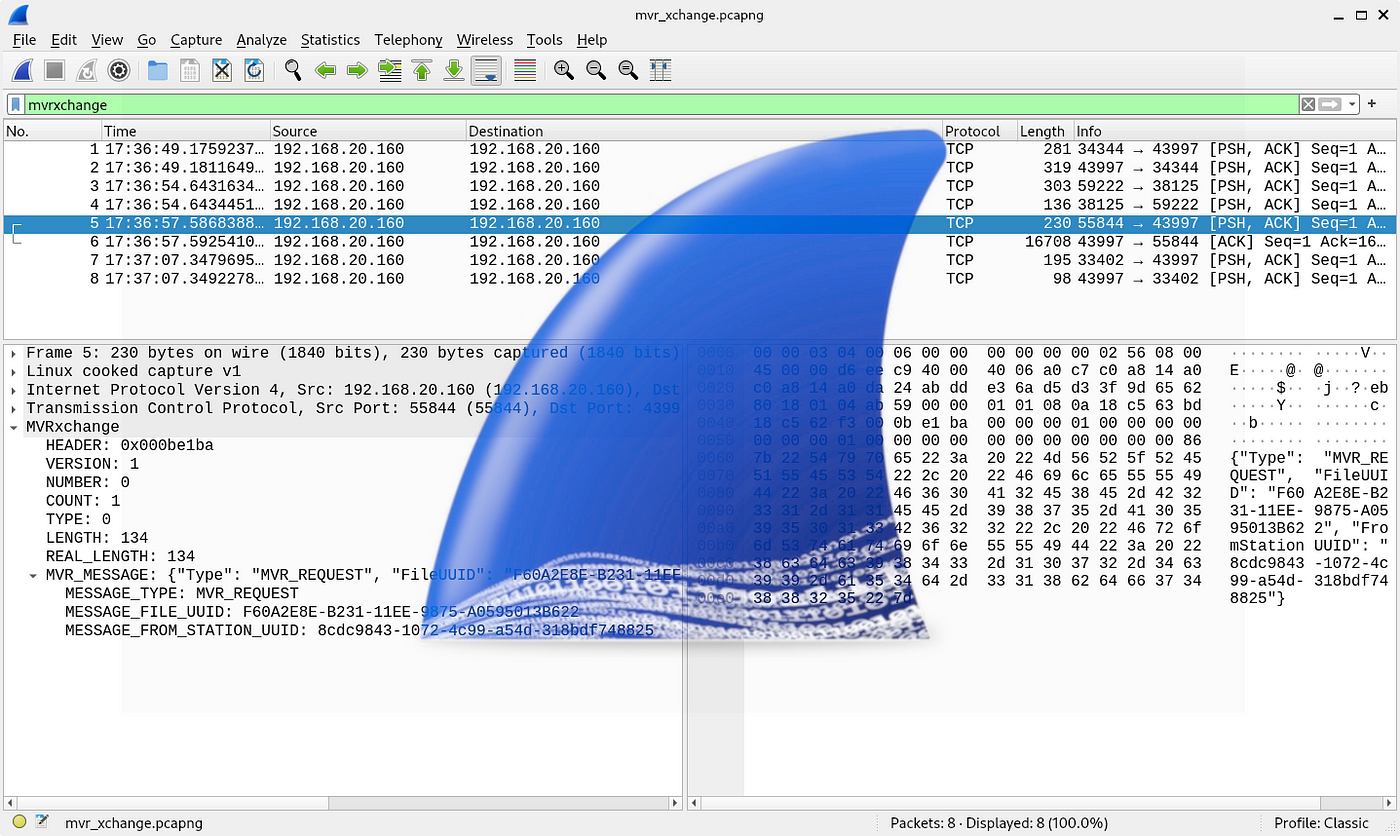

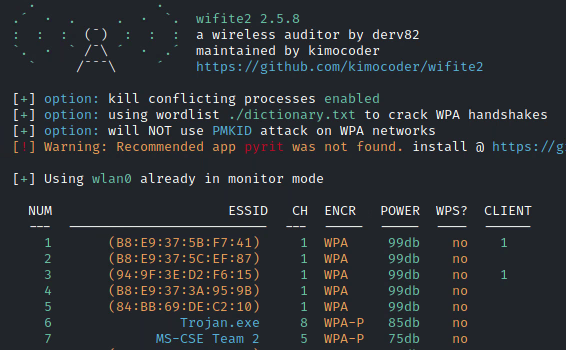

A forma mais direta é pesquisar no NVD, o National Vulnerability Database, acessando nvd.nist.gov e digitando o identificador. Outra maneira prática é usar a linha de comando. Com o Exploit-DB instalado, pode-se rodar searchsploit CVE-2017-0144 para verificar se existem exploits públicos associados àquela falha. Esse CVE é famoso por corresponder ao EternalBlue, usado no ataque WannaCry.

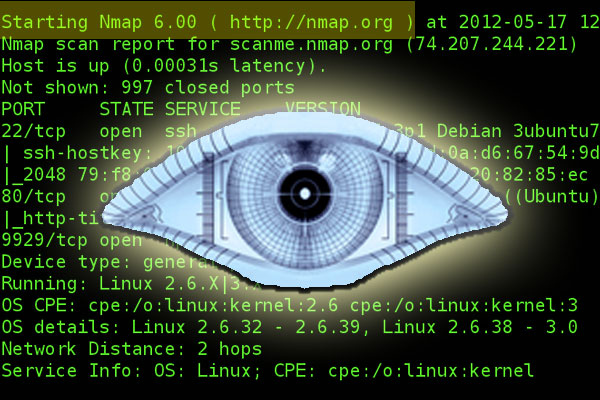

Ferramentas de varredura como Nmap também ajudam. Com o script vulners, o comando nmap --script vulners -sV 192.168.0.10 faz a detecção de versões de serviços e retorna possíveis CVEs associadas, o que auxilia a identificar rapidamente se o alvo está vulnerável.

Como se orientar diante de vulnerabilidades

Empresas e profissionais devem acompanhar constantemente boletins de segurança. Fabricantes como Microsoft, Apache e Cisco sempre publicam avisos com listas de CVEs corrigidos. Ao encontrar, por exemplo, CVE-2023-23397 em um boletim da Microsoft, é possível verificar que se trata de uma falha grave no Outlook que permitia execução de código apenas pela abertura de um e-mail. Isso orienta a equipe a aplicar o patch com prioridade.

Nos sistemas Linux, também é possível associar pacotes a CVEs. Em distribuições baseadas em Debian, o comando apt list --upgradable | grep -i cve exibe pacotes que possuem vulnerabilidades conhecidas e já têm atualização disponível. Isso permite corrigir antes que o problema seja explorado.

Exemplo de interpretação de CVE

Pegando como exemplo o CVE-2021-41773, ele afeta o Apache HTTP Server. A descrição informa que a falha permite path traversal, possibilitando a leitura de arquivos fora do diretório configurado do servidor. A pontuação CVSS é 7.5, considerada alta. A defesa indicada foi atualizar imediatamente para uma versão corrigida do Apache. Esse caso mostra como a leitura de um CVE orienta claramente a ação a ser tomada.

Como se defender

A defesa contra vulnerabilidades envolve três etapas: monitoramento constante, aplicação rápida de patches e mitigação em casos onde não há correção imediata. Monitorar significa acompanhar feeds de CVEs e boletins de fornecedores. Aplicar patches exige um processo interno de gestão de atualizações, garantindo que correções sejam instaladas sem atrasos. Já a mitigação pode incluir desabilitar serviços, aplicar regras de firewall ou limitar permissões enquanto a atualização oficial não chega.

Os CVEs são mais do que simples identificadores; eles representam o elo entre a descoberta de falhas e a ação de defesa. Saber como ler e interpretar esses registros, usar ferramentas como searchsploit ou Nmap para relacioná-los a sistemas, e acompanhar boletins de segurança é parte indispensável da rotina de qualquer profissional da área. Vulnerabilidades continuarão a existir, mas a forma como lidamos com elas determina se seremos vítimas ou estaremos preparados.