Teste de invasão é quando um hacker ético simula ataques reais para descobrir falhas antes que criminosos as explorem.

Imagine alguém contratado para tentar invadir seu sistema, encontrar as brechas, e te avisar como se proteger. Isso é Pentest!

Fases do Pentest

1. Reconhecimento (OSINT)

Coleta de informações públicas sobre o alvo.

Exemplo: Usar o theHarvester para encontrar e-mails da empresa.

Ferramentas: theHarvester, Maltego, Recon-ng

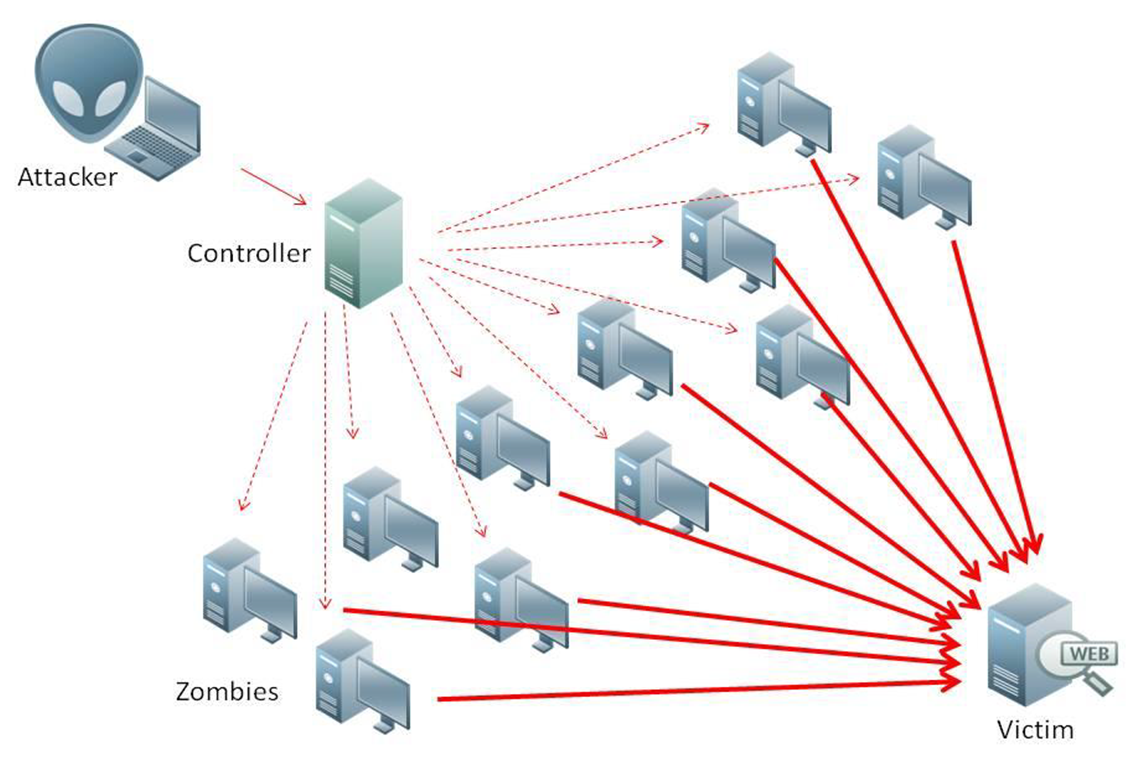

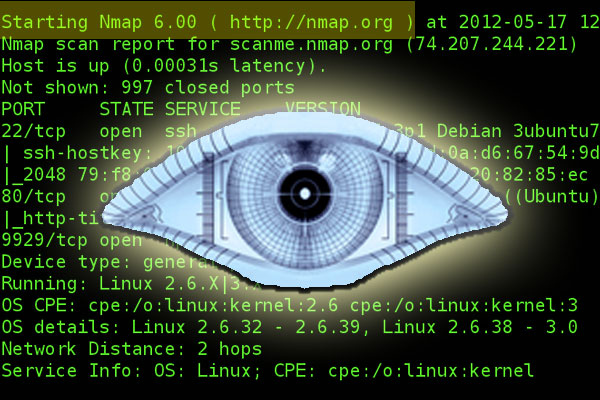

2. Varredura e Enumeração

Identificar serviços, portas abertas, sistemas e usuários.

Exemplo: Rodar nmap para ver quais serviços estão ativos em um IP.

Comando:

nmap -sV -A 192.168.0.10

Ferramentas: Nmap, Netcat, Masscan, Enum4linux

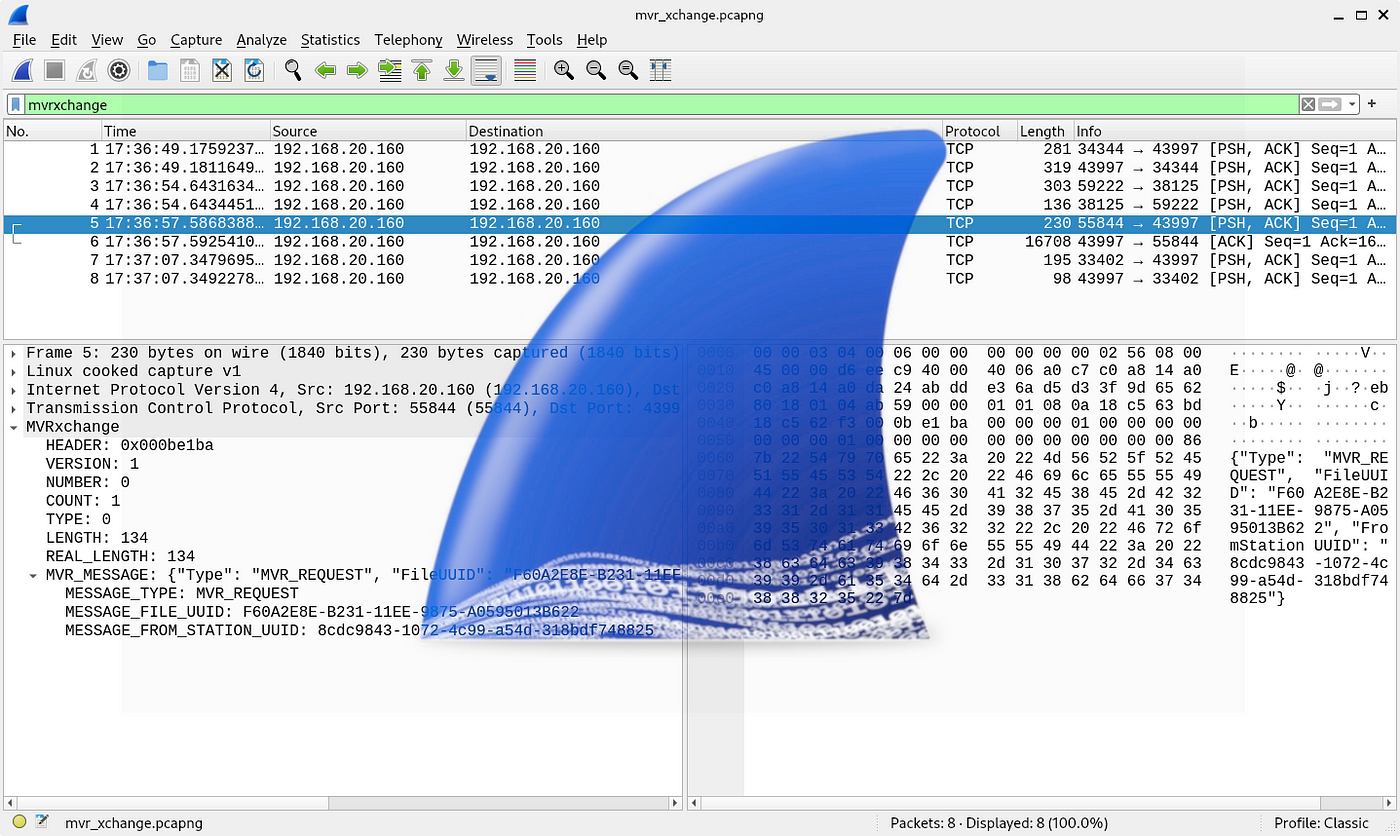

3. Exploração (Exploit)

Explorar falhas nos serviços descobertos.

Exemplo: Usar SQLmap para testar uma URL vulnerável a SQL Injection.

Comando:

sqlmap -u "http://site.com/produto?id=1" --dbs

Ferramentas: Metasploit, SQLmap, Burp Suite, Searchsploit

4. Pós-Explotação e Escalada de Privilégios

Depois de entrar, o foco é manter acesso e escalar privilégios.

Exemplo: Usar Mimikatz para roubar senhas da memória no Windows.

Ferramentas: Mimikatz, BloodHound, LinPEAS, WinPEAS, Empire

5. Relatório

Tudo documentado: vulnerabilidades encontradas, impacto e como corrigir.

Um bom relatório mostra riscos reais com linguagem acessível.

Exemplos de Pentests Reais

Exemplo 1 – SQL Injection simples:

Um formulário de login não trata corretamente as entradas.

Resultado: acesso total sem senha.

Ferramenta: SQLmap automatiza isso.

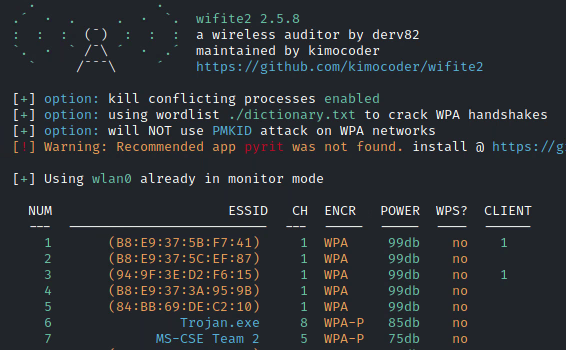

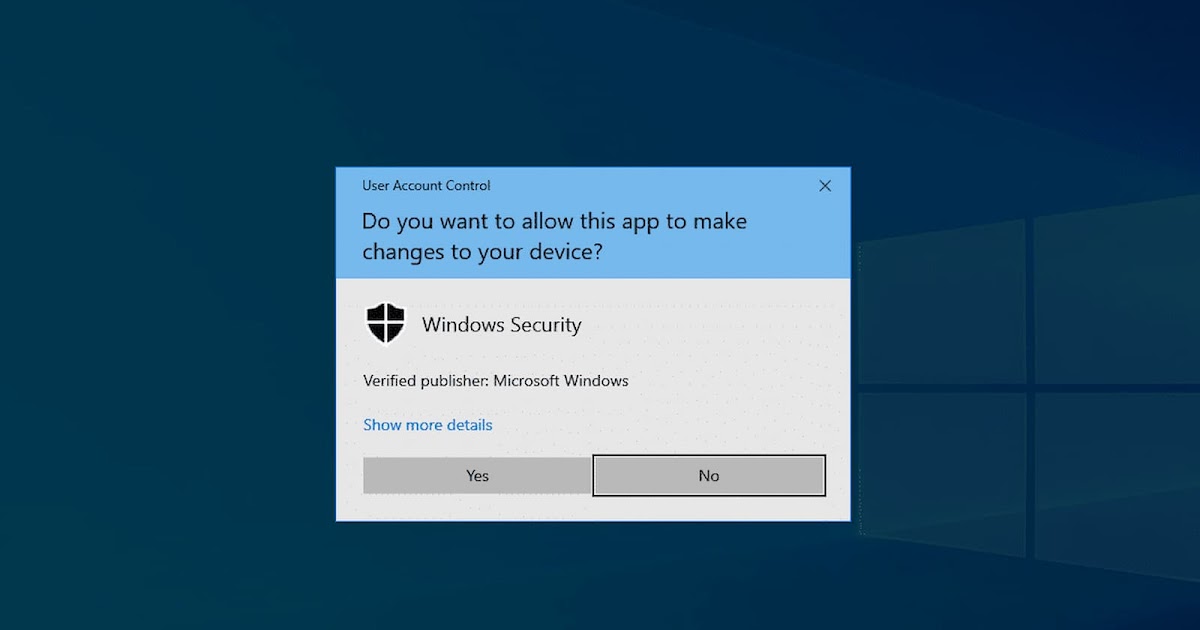

Exemplo 2 – Porta RDP exposta com senha fraca:

RDP (Remote Desktop Protocol) da empresa estava acessível pela internet.

A senha era "Admin123".

Solução: desativar acesso externo e implementar autenticação forte (MFA).

Exemplo 3 – Subdomínio esquecido com CMS desatualizado:

Um WordPress antigo estava no ar em beta.empresa.com, com falha conhecida.

Um exploit deu acesso root ao servidor.

Ferramenta: Searchsploit + Metasploit

Ferramentas Populares no Pentest

| Categoria | Ferramentas Principais |

|---|---|

| OSINT | theHarvester, Maltego, Shodan |

| Varredura | Nmap, Masscan, Enum4linux |

| Exploração | Metasploit, SQLmap, Burp Suite |

| Pós-Exploits | Mimikatz, LinPEAS, BloodHound |

| Web | OWASP ZAP, Nikto, dirb, gobuster |

| Relatórios | Dradis, CherryTree, MagicTree |

Onde Treinar Pentest?

Plataformas com laboratórios reais:

TryHackMe – ideal para iniciantes

Hack The Box – focado em desafios avançados

PortSwigger Labs – ótimo para pentest web

Importante: Faça tudo com autorização!

Testar sistemas sem permissão é crime.

O pentest ético deve ser autorizado, documentado e seguir a lei.