O que são Google Dorks?

Google Dorks (ou Google Hacking) são técnicas de busca avançada no Google que utilizam operadores especiais para encontrar informações que normalmente não deveriam ser públicas — como arquivos confidenciais, páginas administrativas sem autenticação ou dados sensíveis expostos na web.

O termo surgiu em 2002, cunhado por Johnny Long, autor do livro Google Hacking for Penetration Testers. Ele também criou o famoso repositório Google Hacking Database (GHDB), mantido pela Exploit-DB, onde são listados milhares de exemplos de buscas com potencial de risco.

Essas técnicas não exploram falhas diretamente — elas apenas revelam informações que estão publicamente acessíveis por má configuração de servidores, sistemas mal protegidos ou descuido dos próprios usuários.

Aviso legal: Google Dorks devem ser utilizados apenas em ambientes autorizados. Buscar ou acessar informações privadas de terceiros sem permissão pode ser crime. Esta matéria é educativa.

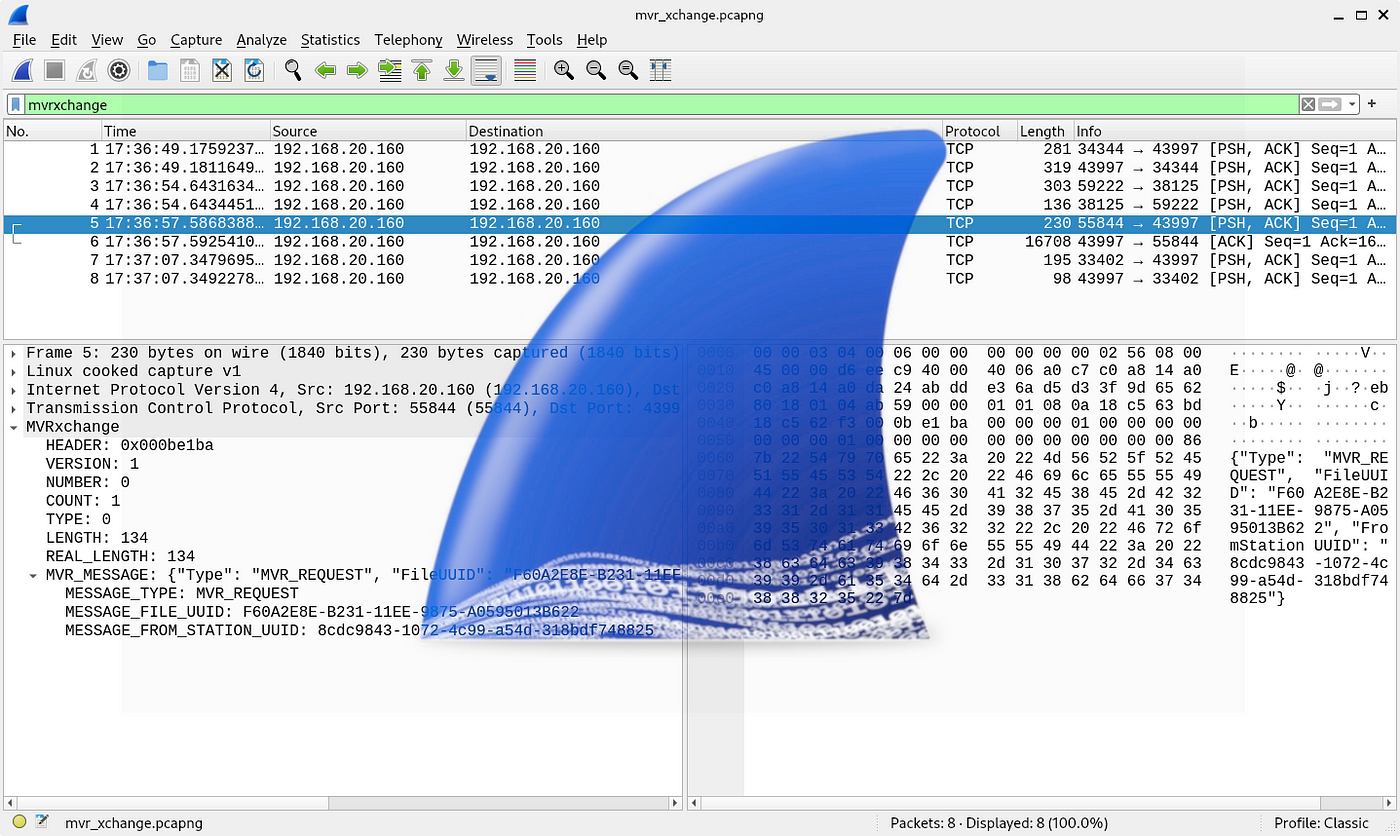

Como funcionam os operadores de busca?

O Google possui diversos operadores avançados que refinam buscas. Combiná-los corretamente pode revelar resultados muito específicos — e perigosos, se mal configurados.

Operadores mais comuns:

site: — Restringe resultados a um domínio específico.

Ex: site:gov.br

intitle: — Busca palavras no título da página.

Ex: intitle:"index of"

inurl: — Busca palavras na URL.

Ex: inurl:admin

filetype: — Filtra resultados por extensão de arquivo.

Ex: filetype:pdf

ext: — Funciona como filetype:.

Ex: ext:xls

cache: — Mostra a versão em cache de uma página.

allintext: — Busca todas as palavras no conteúdo da página.

allintitle: — Busca todas as palavras no título.

allinurl: — Busca todas as palavras na URL.

Esses operadores podem ser combinados para buscas ainda mais poderosas.

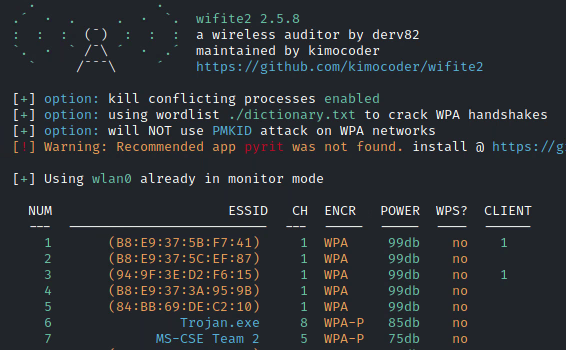

Exemplos práticos de Google Dorks

1. Listas de senhas expostas

filetype:txt intext:"password" inurl:admin

2. Câmeras IP desprotegidas

inurl:view/index.shtml

Ou:

intitle:"webcamXP 5"

3. Arquivos de backup acessíveis

intitle:"index of" ".sql" OR ".zip" OR ".bak"

4. Planilhas com senhas

filetype:xls intext:senha site:br

5. Páginas administrativas abertas

inurl:admin/login

6. Dispositivos com painel aberto (como roteadores)

intitle:"D-Link router" inurl:setup

7. Dados sensíveis em documentos

filetype:pdf intext:"confidencial" site:gov.br

Como se proteger de Google Dorks

Se você administra um site ou servidor, é fundamental verificar se informações sensíveis estão visíveis para o Google. Algumas boas práticas:

Configure corretamente o arquivo robots.txt para bloquear diretórios sensíveis da indexação.

Não exponha páginas administrativas à internet pública, ou utilize autenticação forte.

Remova arquivos de backup e diretórios de testes do ambiente de produção.

Use headers de segurança, como X-Robots-Tag: noindex, para evitar a indexação de páginas específicas.

Monitore sua presença online usando operadores site: ou ferramentas como Shodan e Censys.

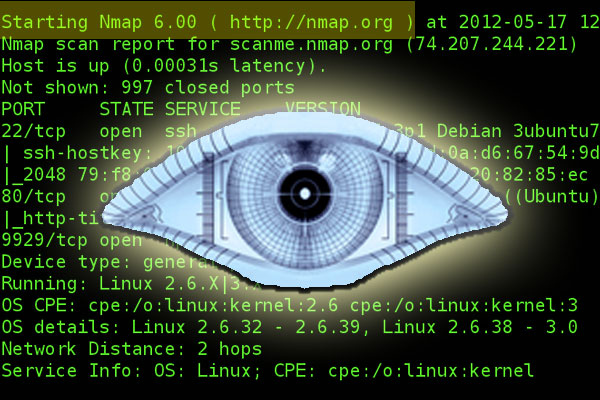

Ferramentas e Recursos

Google Hacking Database (GHDB)

Shodan.io – busca por dispositivos conectados

Censys.io – indexador de serviços expostos