Phishing é uma técnica de ataque cibernético baseada na engenharia social, cujo objetivo é enganar a vítima para que ela entregue voluntariamente informações confidenciais, como senhas, dados bancários, número do cartão de crédito ou até mesmo acesso a sistemas internos de empresas.

O termo vem da palavra "fishing" (pescar), pois o atacante "lança iscas" esperando que a vítima "morda".

Como funciona um ataque de Phishing

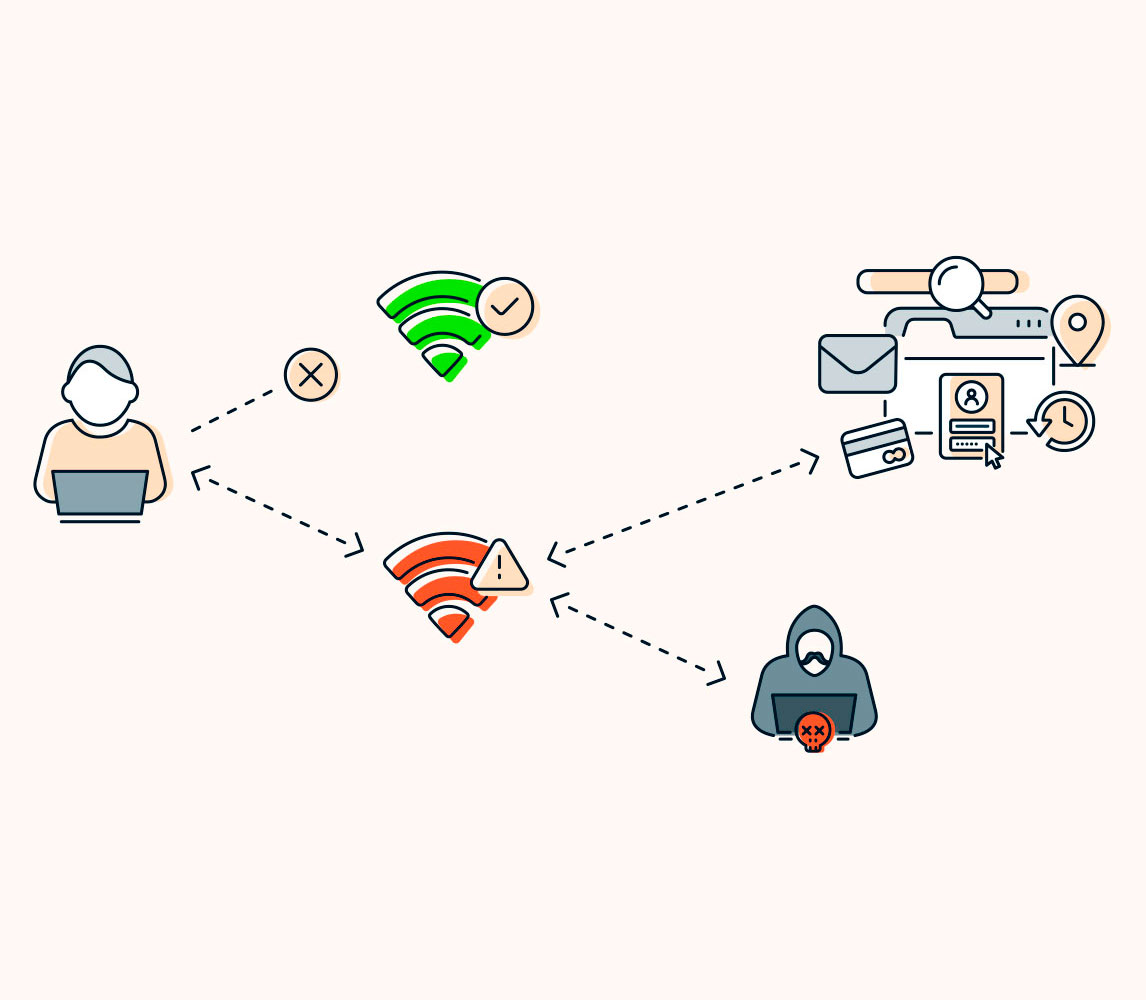

Um ataque de phishing geralmente começa com o envio de uma mensagem falsa, que pode chegar por e-mail, SMS, WhatsApp ou redes sociais. Essa mensagem costuma conter:

Um texto alarmante (como "sua conta será bloqueada em 24h")

Um link para um site aparentemente legítimo

Um pedido de ação urgente, como clicar no link ou baixar um arquivo

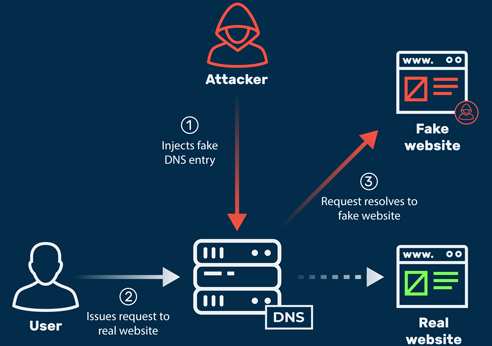

Ao acessar o link, a vítima é direcionada a um site falso (geralmente idêntico ao original), onde ela insere suas credenciais achando que está em um ambiente seguro.

Exemplo prático de site falso

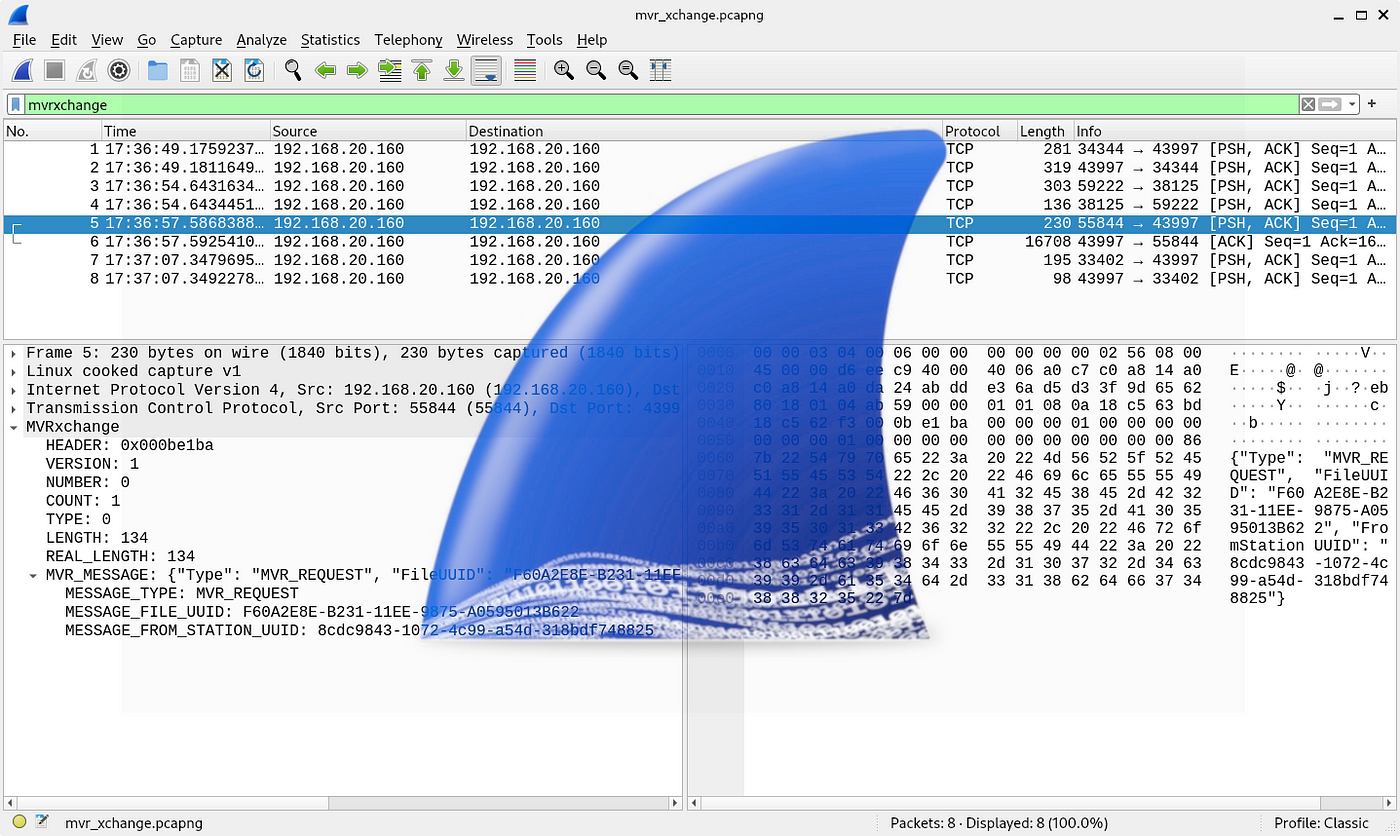

Um atacante pode criar um site semelhante ao login do Gmail. Ele registra um domínio como www.seu-gmail-login.com e usa ferramentas como HTTrack ou Wget para copiar o HTML do site real. Ele então altera o formulário de login para que envie os dados para um script de coleta, como login.php.

Esse script pode conter algo como:

O formulário HTML falso captura os dados digitados e os envia por método POST para um script PHP que salva o e-mail e a senha da vítima em um arquivo dados.txt, ou até envia as informações para o e-mail do invasor.

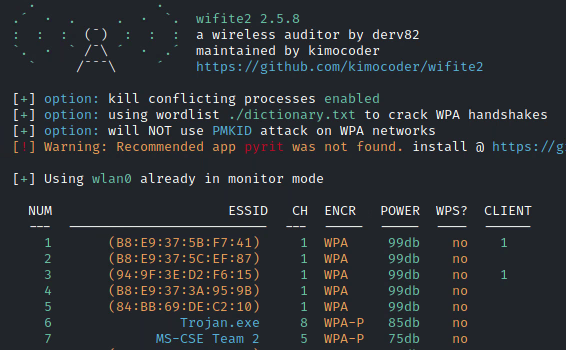

Ferramentas utilizadas por atacantes

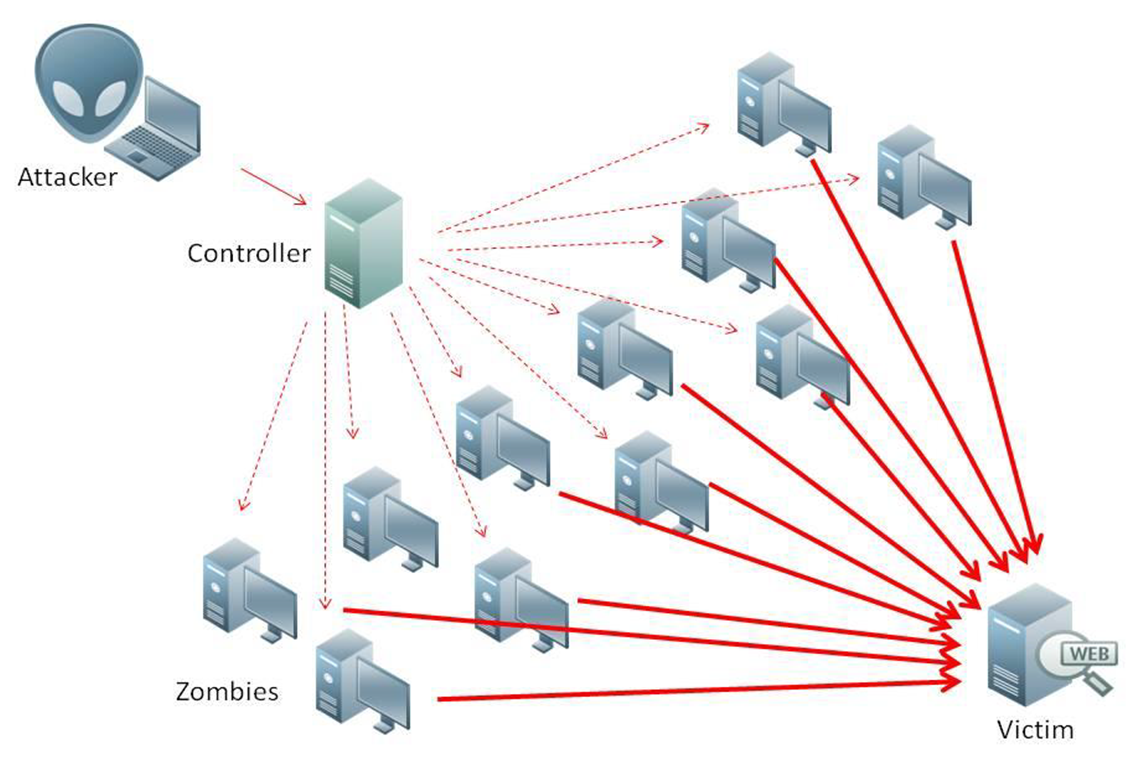

Diversas ferramentas automatizam ataques de phishing. Por exemplo:

SET (Social Engineering Toolkit): permite criar páginas falsas de login de diversos serviços (como Facebook, Outlook, LinkedIn) em poucos cliques.

Evilginx2: um proxy reverso que captura cookies de sessão de login legítimos, permitindo ao atacante sequestrar sessões sem precisar saber a senha da vítima.

GoPhish: uma plataforma completa para simular campanhas de phishing, muito usada em testes de segurança em empresas.

Essas ferramentas costumam ser executadas a partir de terminais, onde o invasor define o serviço que deseja clonar, insere o endereço IP do seu servidor, e envia os e-mails com os links falsos para as vítimas.

Comandos e técnicas comuns

Embora não mostremos códigos diretamente, aqui estão técnicas descritas em texto:

O atacante configura um servidor web local, por exemplo usando Apache, e coloca os arquivos HTML clonados no diretório público.

Ele edita o arquivo de formulários para enviar os dados para seu script.

Ele registra um domínio ou utiliza um endereço IP público, muitas vezes mascarado por encurtadores de links, como bit.ly ou tinyurl, para esconder o destino real.

Por fim, ele envia e-mails falsos utilizando serviços SMTP, ou ferramentas como sendmail, simulando remetentes confiáveis.

Exemplos de iscas utilizadas

"Sua conta da Netflix foi suspensa. Clique aqui para regularizar seu pagamento."

"Alerta: atividade suspeita detectada no seu banco. Acesse imediatamente para revisar suas transações."

"Você recebeu um novo pacote. Atualize seu endereço de entrega agora."

Essas mensagens são acompanhadas de links que levam a páginas falsas. Em alguns casos, o endereço é quase idêntico ao original, como netfl1x.com ou app-itau.com.seguro.br.

Phishing por SMS e WhatsApp (Smishing)

Esse tipo de phishing usa mensagens de texto em vez de e-mails. Um exemplo comum:

“Banco XP: identificamos uma compra suspeita no valor de R$ 1.234,00. Para cancelar, acesse banco-xp-verificacao.com.”

Por trás do link está um site falso com aparência do banco, coletando dados da vítima.

Phishing por telefone (Vishing)

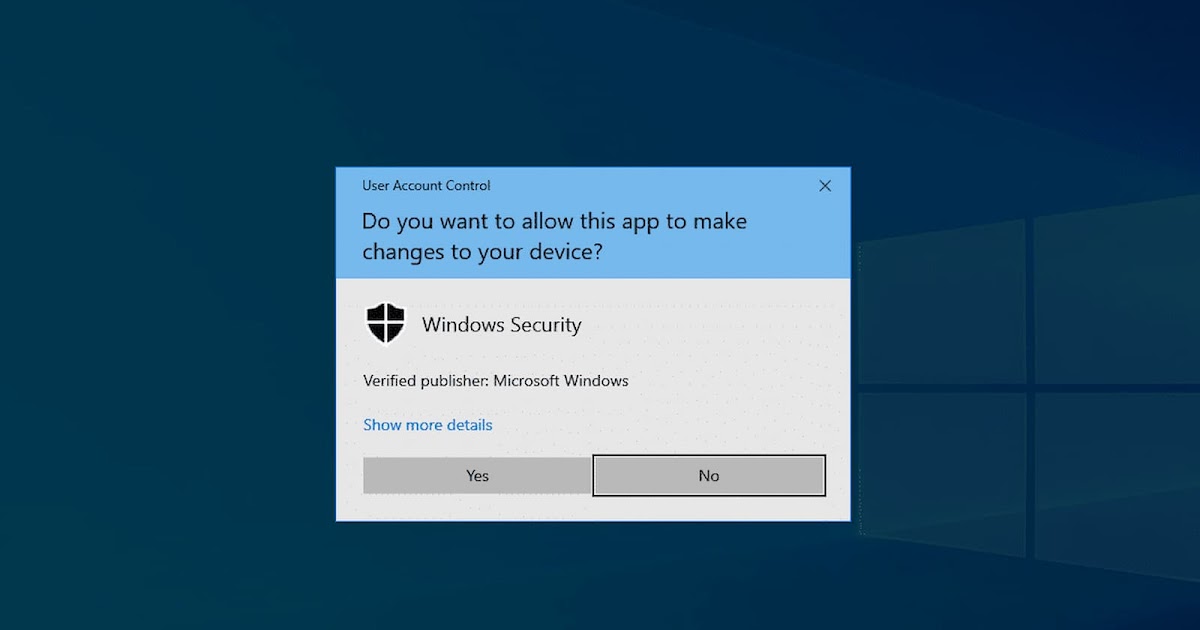

Neste caso, o ataque ocorre via ligação telefônica. O criminoso se passa por atendente de banco, operadora ou suporte técnico. Ele convence a vítima a fornecer dados pessoais, instalar um aplicativo ou realizar uma transferência.

Um exemplo típico:

"Olá, aqui é da equipe antifraude do Banco X. Detectamos uma tentativa de golpe. Precisamos que a senhora instale um aplicativo para proteger sua conta. Pode acessar o link que enviaremos por SMS?"

Como se proteger do Phishing

Nunca clique em links suspeitos recebidos por e-mail, SMS ou redes sociais.

Verifique sempre o endereço do site antes de digitar sua senha. Prefira digitar manualmente o endereço no navegador.

Ative a autenticação em duas etapas (2FA) sempre que possível.

Não forneça informações pessoais por telefone ou mensagem, a menos que tenha absoluta certeza da identidade do contato.

Mantenha o navegador, antivírus e sistema operacional sempre atualizados.

Em empresas, invista em treinamento de conscientização para funcionários.