Quando falamos em fingerprint, estamos nos referindo ao processo de identificar informações específicas sobre sistemas, serviços ou usuários a partir de características únicas que eles deixam expostas. Esse termo vem de “impressão digital” e, no mundo digital, representa a coleta de detalhes que permitem reconhecer padrões, versões de software, sistemas operacionais ou até mesmo hábitos de navegação.

Fingerprint em servidores e redes

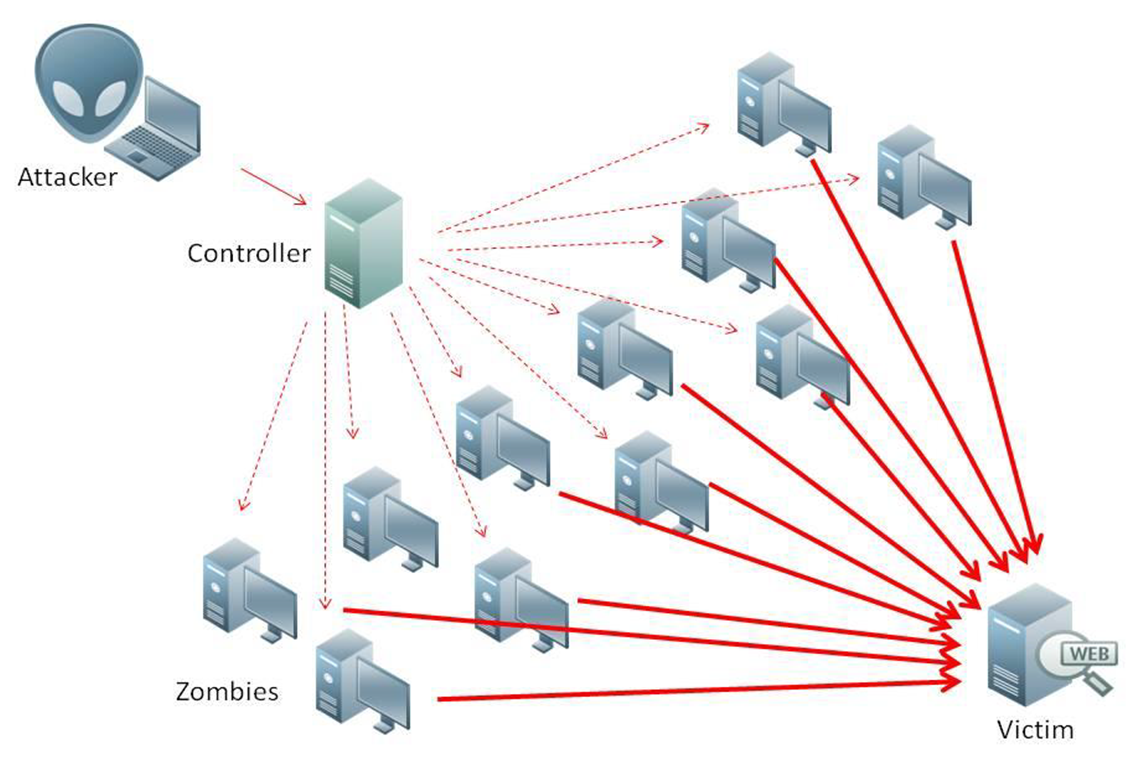

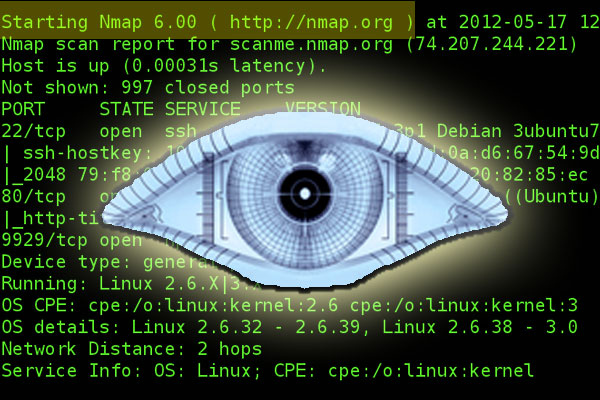

Um dos exemplos mais comuns é o fingerprint de sistemas operacionais e serviços de rede. Ferramentas como o Nmap são capazes de analisar respostas de pacotes e deduzir qual sistema operacional está em uso. Ao executar um comando como nmap -O 192.168.0.1, o programa tenta identificar a pilha TCP/IP do alvo e retorna algo como “Linux 3.x kernel” ou “Windows Server 2019”. Esse tipo de informação pode ser explorado por atacantes que buscam vulnerabilidades específicas daquela versão.

Outro exemplo é o fingerprint de portas e serviços. Ao rodar nmap -sV 192.168.0.1, a ferramenta tenta não apenas identificar quais portas estão abertas, mas também quais versões de serviços estão rodando, por exemplo “Apache httpd 2.4.49” ou “OpenSSH 7.4”. Saber a versão exata de um software permite correlacionar rapidamente se existem exploits disponíveis para aquela versão.

Fingerprint em aplicações web

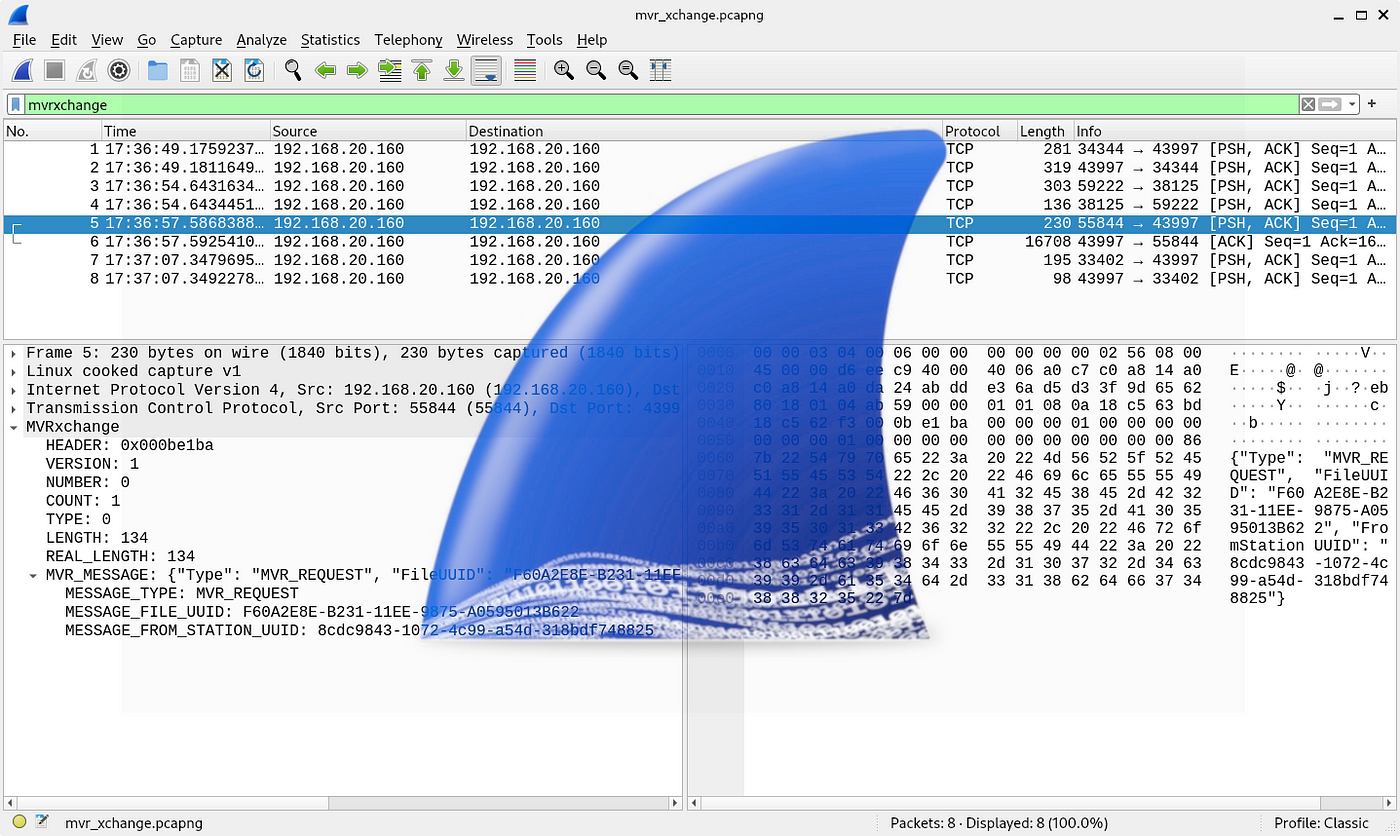

Em aplicações web, o fingerprint acontece através da análise de cabeçalhos HTTP, estruturas de diretórios, nomes de cookies e até comentários no código-fonte. Ao usar uma ferramenta como Wappalyzer ou rodar manualmente curl -I https://site.com, é possível identificar que o servidor está rodando “nginx/1.18.0”, que o site utiliza “PHP/7.4” ou frameworks como “WordPress” ou “Laravel”. Essa coleta, embora pareça simples, é extremamente útil para quem pretende explorar vulnerabilidades ligadas a cada tecnologia.

Outro ponto comum é o fingerprint de CMS. Ao acessar a URL https://site.com/wp-login.php, já se pode deduzir que a aplicação usa WordPress. Da mesma forma, se os diretórios “/administrator/” ou “/joomla.xml” existirem, isso indica a presença do Joomla. Essas descobertas orientam tanto pentesters quanto atacantes sobre os vetores de ataque mais prováveis.

Fingerprint de usuários e navegadores

O fingerprint não se limita a servidores. Também é possível identificar usuários com base em características de seus navegadores e dispositivos. Técnicas como Browser Fingerprinting coletam detalhes do agente de usuário, idioma, fuso horário, plugins instalados, tamanho da tela, fontes disponíveis e até canvas do HTML5 para gerar uma “assinatura” única de cada visitante. Mesmo que o usuário desative cookies, essas técnicas ainda permitem rastreá-lo.

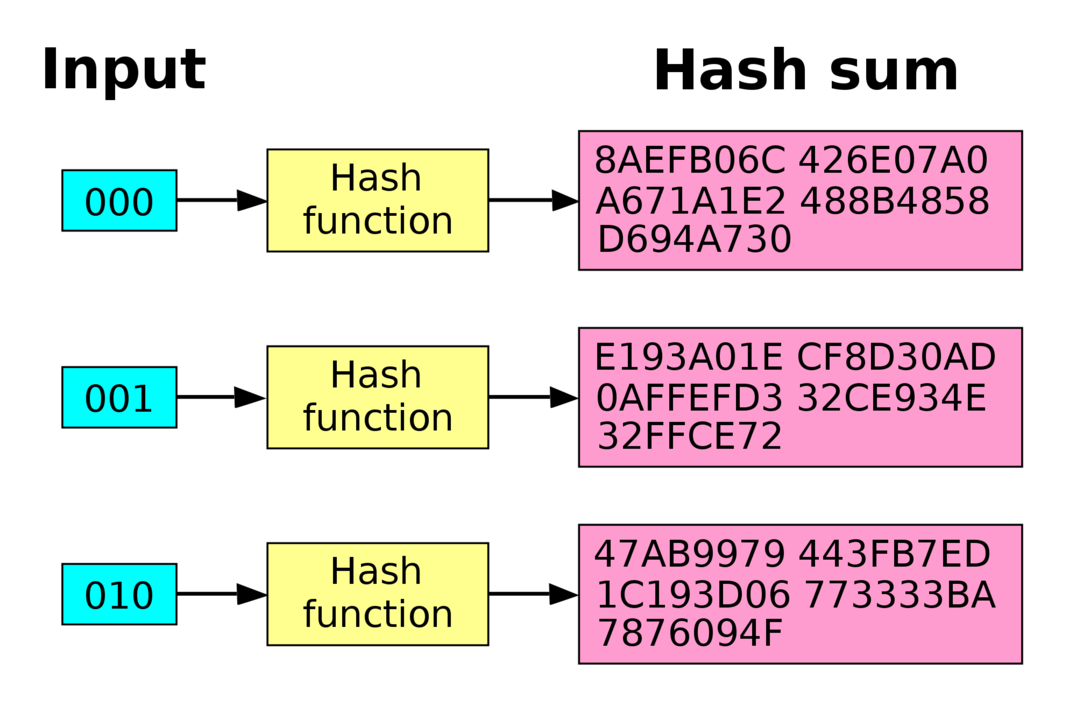

Um exemplo prático é quando uma página roda um script em JavaScript que coleta informações do navegador e gera um hash. Esse hash pode ser algo como ab12cd34ef56..., que representa aquele navegador específico. Assim, mesmo que o usuário acesse em modo anônimo, ele ainda pode ser reconhecido.

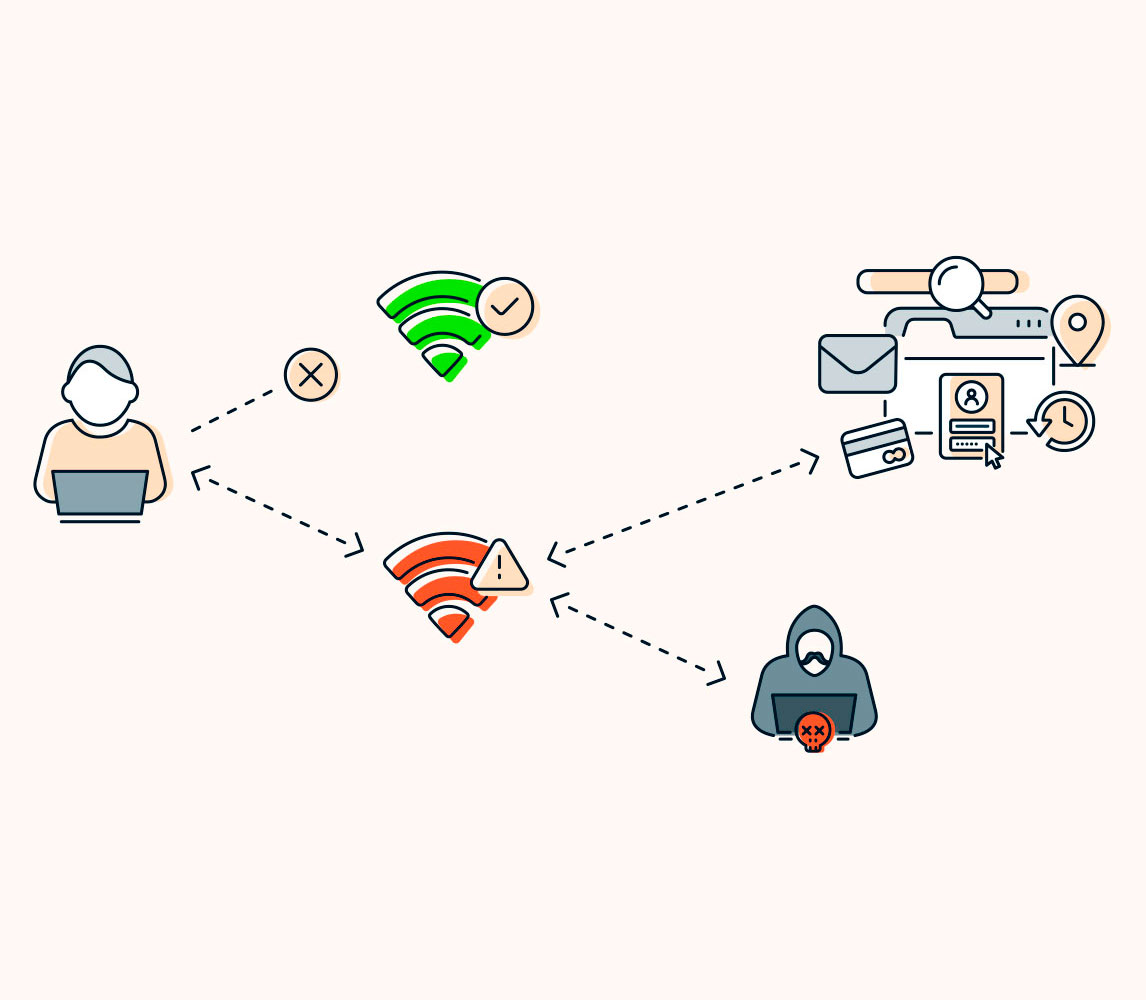

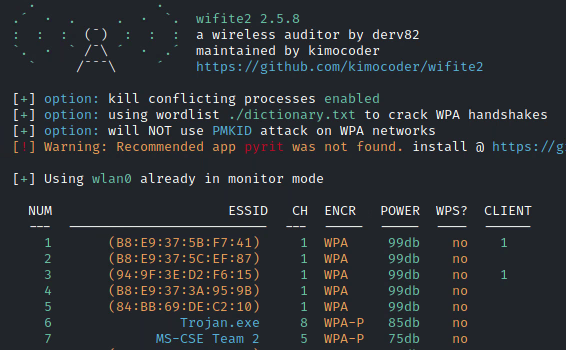

Fingerprint em redes sem fio

Outra forma de fingerprint ocorre em redes Wi-Fi. Cada dispositivo tem um endereço MAC único, e ao executar um comando como airodump-ng wlan0, é possível capturar pacotes e identificar modelos de dispositivos conectados. Além disso, algumas placas de rede têm características específicas no tempo de resposta que permitem identificar fabricantes mesmo quando o endereço MAC é alterado.

Uso ético e riscos

O fingerprint é uma ferramenta de duas faces. Para profissionais de segurança, é essencial para mapeamento de ambientes, inventário de sistemas e análise de exposição de informações. Já para atacantes, fornece um mapa detalhado das fraquezas potenciais a serem exploradas. Por isso, boas práticas de segurança incluem ocultar banners de versão, configurar servidores para não expor cabeçalhos desnecessários e aplicar ofuscação em aplicações web.

Fingerprint é, em essência, a coleta de impressões digitais digitais de sistemas, aplicações e usuários. Com simples comandos como nmap -O, nmap -sV, curl -I ou ferramentas como Wappalyzer, já se obtém uma grande quantidade de dados que podem direcionar ataques ou auditorias. Assim como na vida real, quanto mais discreto for o sistema em relação às suas impressões, menor a chance de ser identificado e explorado.