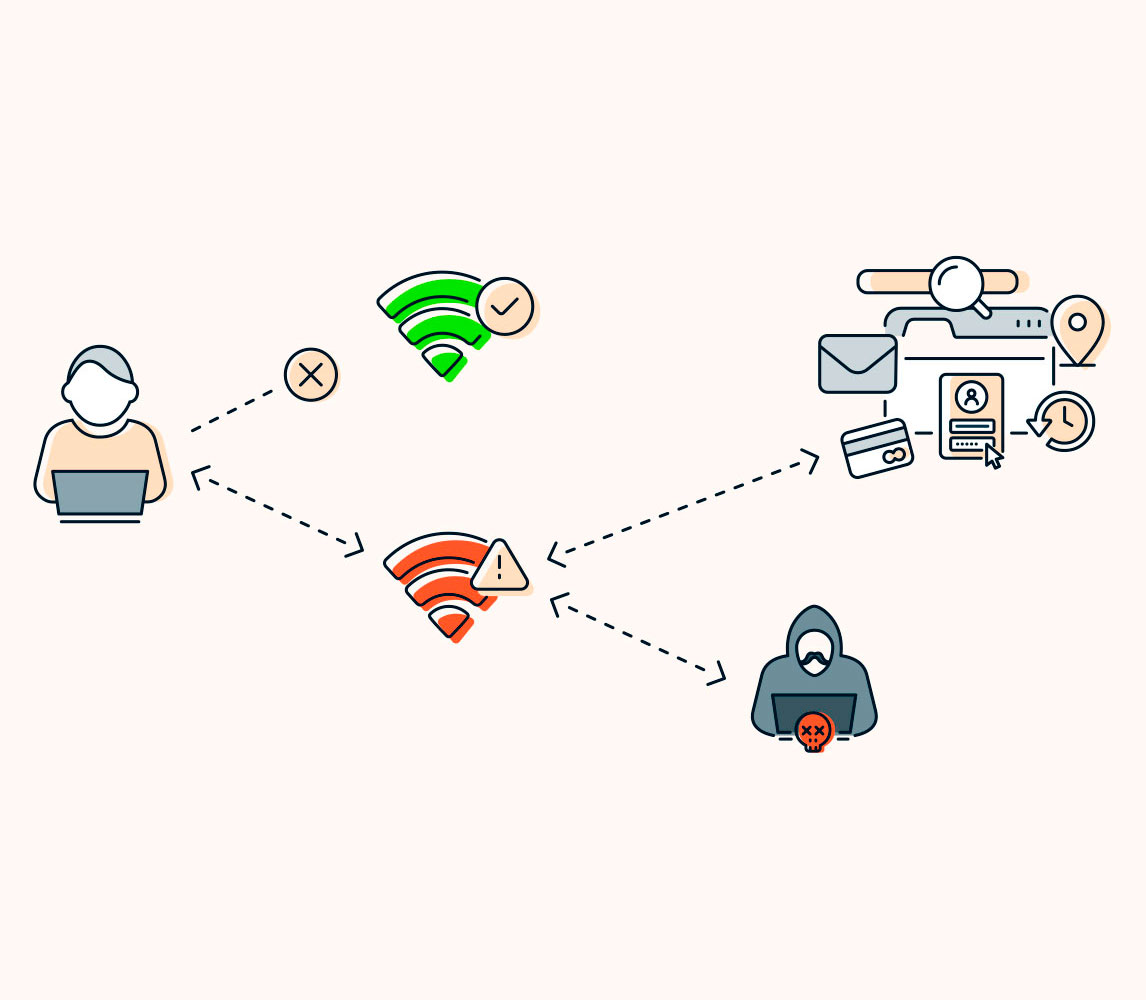

Evil Twin é um tipo de ataque de rede no qual o invasor cria um ponto de acesso Wi-Fi falso com o mesmo nome (SSID) de uma rede legítima, enganando as vítimas para que se conectem à rede falsa. Assim que a vítima se conecta, todo o tráfego pode ser monitorado, interceptado ou manipulado. É uma técnica amplamente usada para coletar credenciais, interceptar comunicações ou injetar malwares.

Este ataque é especialmente perigoso porque o usuário não percebe que se conectou à rede maliciosa, principalmente se o atacante usar o mesmo nome, canal e até MAC Address (com spoofing) do roteador original.

Pré-requisitos para realizar um Evil Twin

Um dispositivo com placa Wi-Fi compatível com modo monitor e injeção de pacotes

Kali Linux instalado

Ferramentas como Aircrack-ng, Aireplay-ng, Airbase-ng, Wireshark, Dnsmasq, e Hostapd (ou scripts como Fluxion, Wifiphisher)

Fases de um ataque Evil Twin

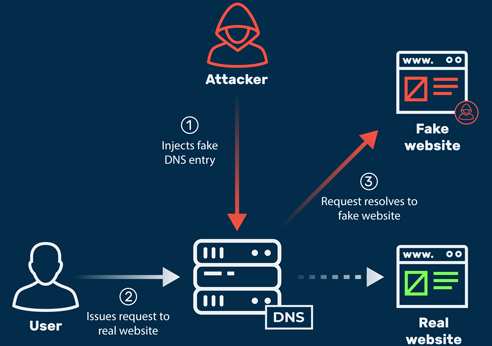

Descoberta da rede alvo

O atacante identifica o SSID (nome) da rede legítima, canal e MAC do roteador.

Criação do ponto de acesso falso

É criada uma rede com o mesmo nome da original, de preferência com o mesmo canal e MAC (spoofado) para confundir os dispositivos.

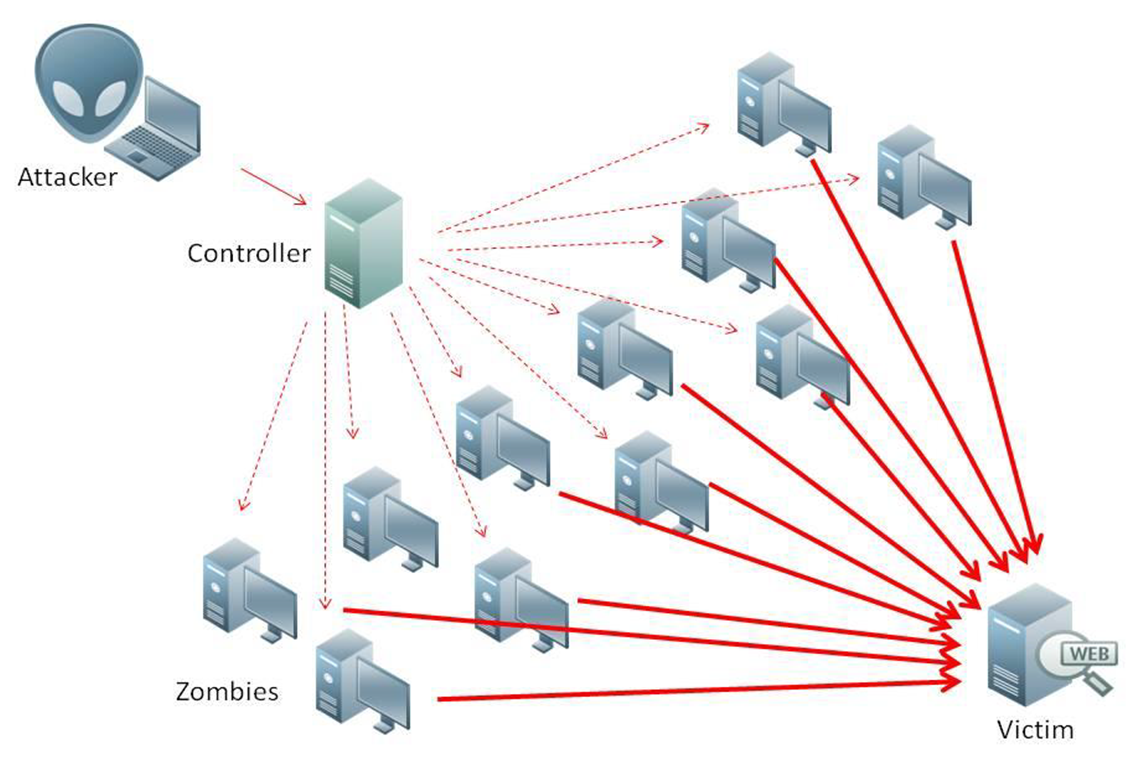

Desautenticação dos clientes

Envia-se pacotes de desautenticação (deauth) forçando os dispositivos a se desconectarem da rede original. Ao tentarem se reconectar, acabam acessando a rede falsa.

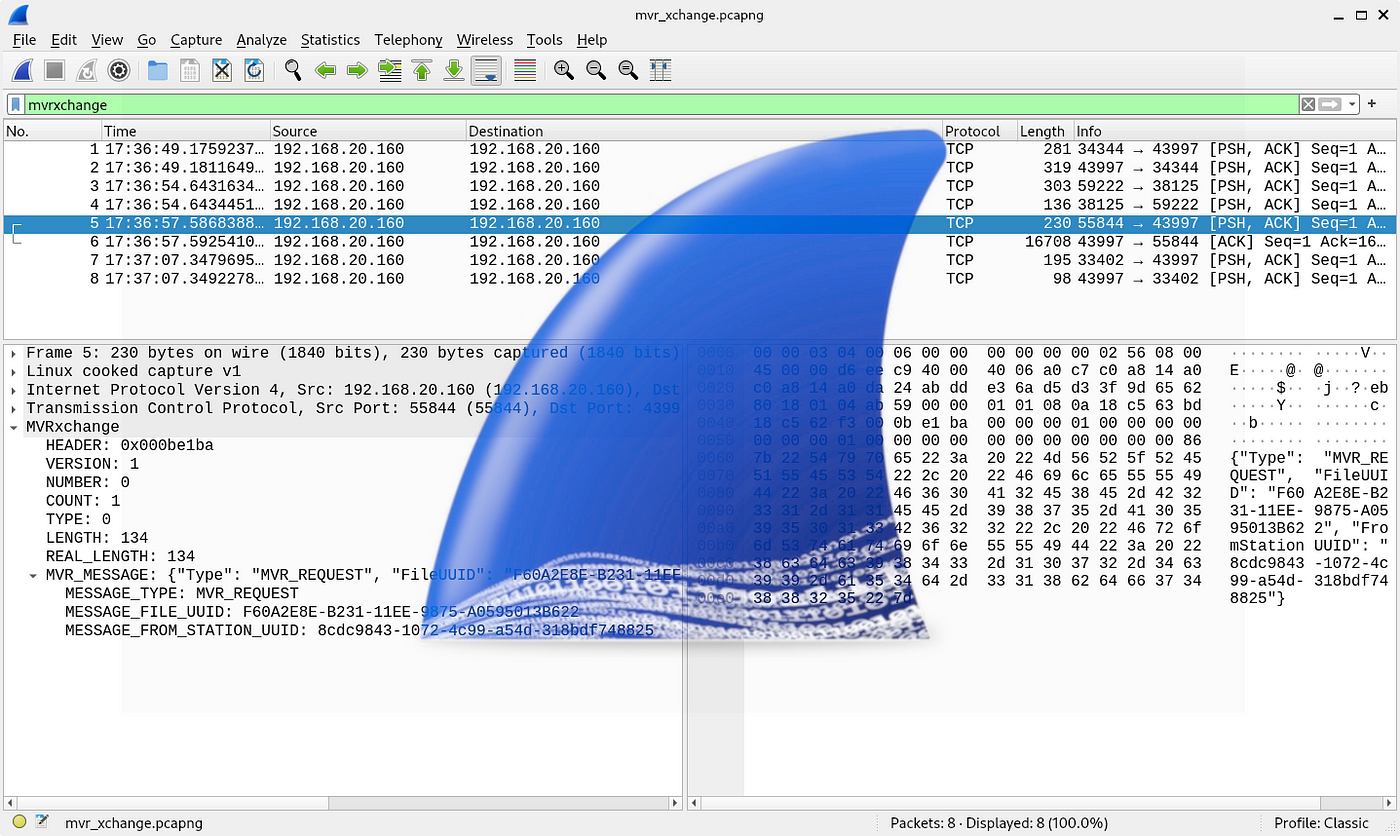

Captura de tráfego ou execução de phishing

A rede falsa pode:

Capturar tráfego da vítima

Exibir uma página de login falsa para capturar senhas (captive portal)

Redirecionar todo o tráfego para o atacante

Exemplo prático: Evil Twin com Airbase-ng

Neste exemplo, vamos criar um AP falso com Airbase-ng e capturar credenciais via um portal falso.

Passo 1: Coloque sua placa de rede em modo monitor

iwconfig

airmon-ng start wlan0

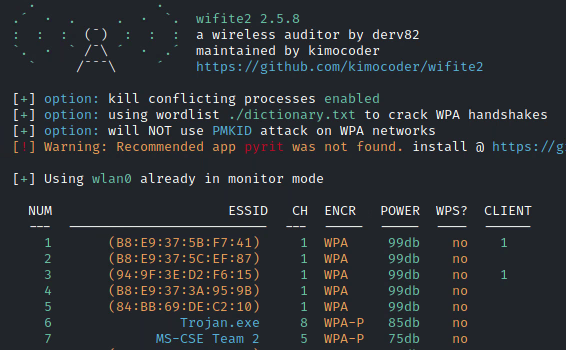

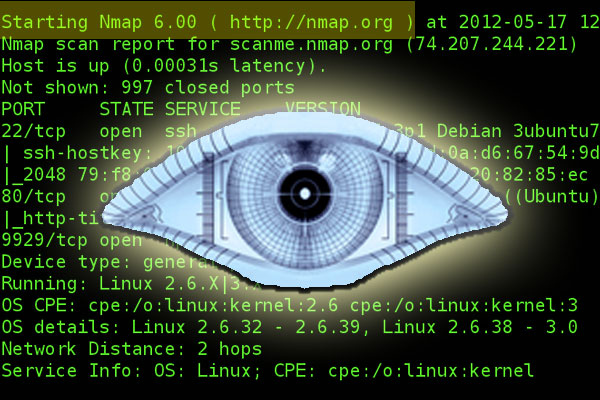

Passo 2: Identifique a rede alvo

airodump-ng wlan0mon

Suponha que a rede se chame "CaféWifi", no canal 6, com o MAC AA:BB:CC:DD:EE:FF

Passo 3: Crie o ponto de acesso falso

airbase-ng -e CaféWifi -c 6 -a AA:BB:CC:DD:EE:FF wlan0mon

Este comando cria um ponto de acesso com o mesmo SSID, canal e MAC da rede real. Os dispositivos próximos enxergarão esse AP como se fosse o legítimo.

Passo 4: Desautentique os clientes da rede real

aireplay-ng -0 10 -a AA:BB:CC:DD:EE:FF wlan0mon

Esse comando envia pacotes de desautenticação para forçar os dispositivos a se desconectarem da rede original e tentarem se reconectar — caindo no AP falso.

Passo 5: Crie um servidor DHCP e um servidor DNS fake

Configure o dnsmasq para oferecer IPs às vítimas e redirecionar todo o tráfego para uma página falsa. Isso envolve criar arquivos de configuração com endereços IP internos e uma página HTML falsa de login. É comum usar o Apache para hospedar essa página.

Passo 6: Capture os dados da vítima

Quando a vítima tentar navegar, será redirecionada para uma página de login falsa solicitando usuário e senha. Após o envio, os dados são armazenados localmente e o atacante pode redirecionar a vítima para a página real, para não levantar suspeitas.

Exemplo prático com Fluxion

Fluxion é uma ferramenta automatizada que realiza ataques Evil Twin com um portal falso (captive portal).

Para usá-la:

Instale o Fluxion com git clone ou use o instalador no Kali.

Execute o script principal com o comando:

./fluxion.sh

Siga o menu interativo:

Escolha sua interface

Faça o scan das redes

Selecione a rede-alvo

Use a opção de ataque com página falsa

Fluxion irá:

Clonar o ponto de acesso

Desconectar clientes da rede original

Exibir uma página de login falsa pedindo a senha Wi-Fi

Quando a vítima tentar se reconectar, verá uma tela de autenticação falsa e, ao inserir a senha, ela será capturada e validada automaticamente.

Como se proteger de ataques Evil Twin

Evite redes públicas ou abertas, especialmente em locais movimentados

Use VPN sempre que estiver em redes Wi-Fi que você não controla

Verifique o certificado SSL dos sites antes de inserir credenciais

Desative o recurso de conexão automática a redes Wi-Fi conhecidas

Utilize ferramentas como WiFi Guard ou Fing para detectar dispositivos estranhos na rede

Monitore conexões com aplicativos de firewall ou sniffers defensivos

Considerações legais e éticas

Realizar um ataque Evil Twin sem autorização explícita é ilegal. No Brasil, se enquadra como violação de privacidade, interceptação não autorizada de comunicações e até como fraude. O ataque deve ser feito apenas em ambientes de laboratório, redes próprias ou com permissão formal, como em pentests profissionais.