Nossa equipe de designers e desenvolvedores cria sites atraentes e funcionais pra representar muito bem sua marca.

Um bom site vai muito além do que apenas códigos e imagens. É a materialização de uma visão, a manifestação da personalidade de um negócio e a porta de entrada para o sucesso online. Nossa missão é trazer essa visão à vida com maestria.

Entendemos que cada negócio é único, e é por isso que somos apaixonados por criar layouts modernos e personalizados para cada cliente. Cada site que desenvolvemos é uma obra de arte única, cuidadosamente elaborada para refletir a singularidade do seu empreendimento.

Em um mundo digital diversificado, é essencial que seu site seja totalmente responsivo. Nossos sites são projetados e testados para funcionar em diversos dispositivos, seja um smartphone, tablet ou desktop. A acessibilidade é uma prioridade, e garantimos que sua mensagem alcance todos os cantos da web.

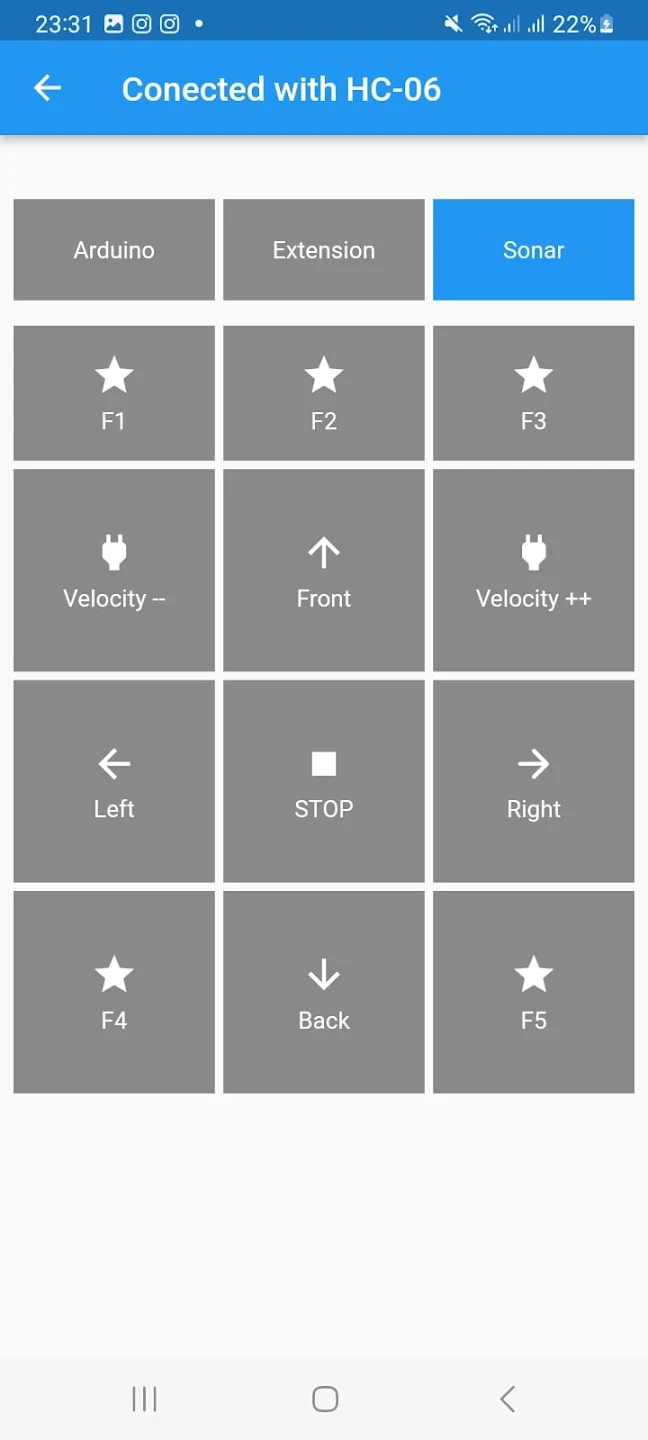

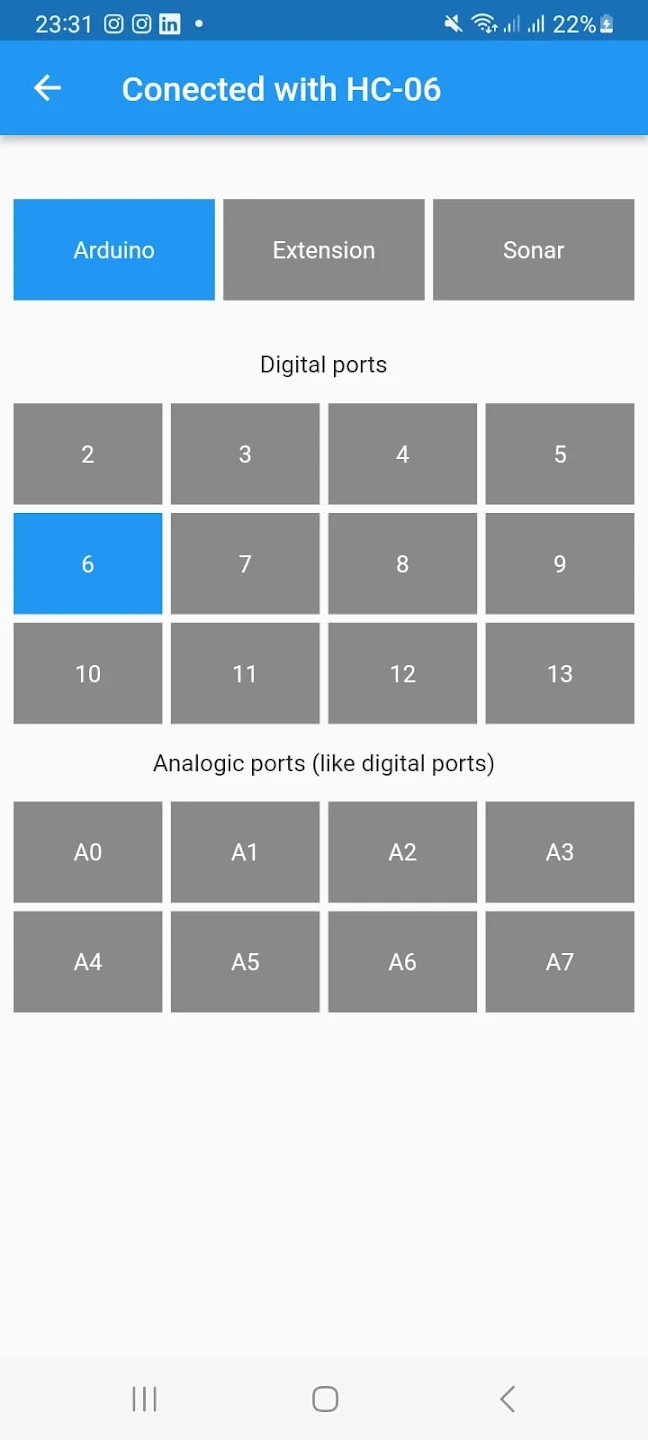

Desenvolvemos aplicativos para iOS e Android que oferecem uma experiência de usuário excepcional.

Sempre surgem idéias incríveis para aplicativos. Faça sua idéia virar realidade!

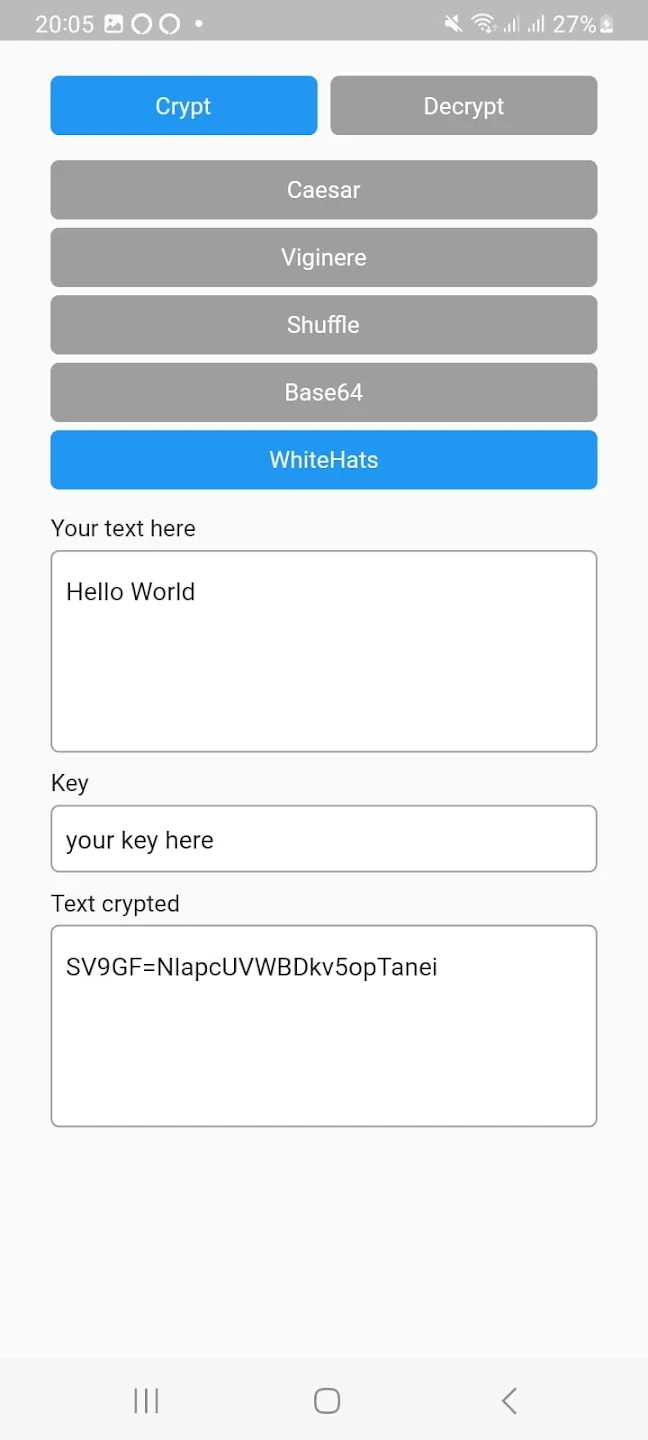

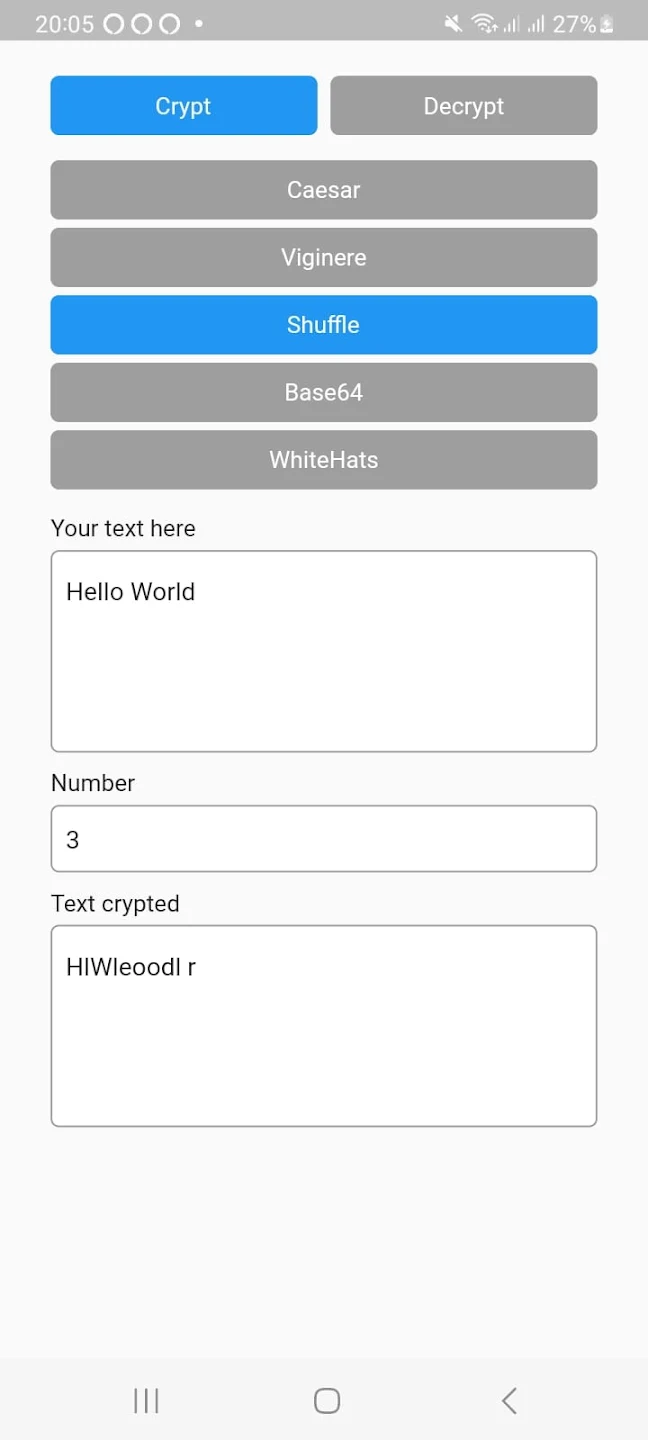

Criamos os mais diversos tipos de aplicativos com confidencialidade e responsabilidade

Escolhemos cuidadosamente cada cor, tamanho, fonte, alinhamento, para que seu aplicativo fique extremamente profissional

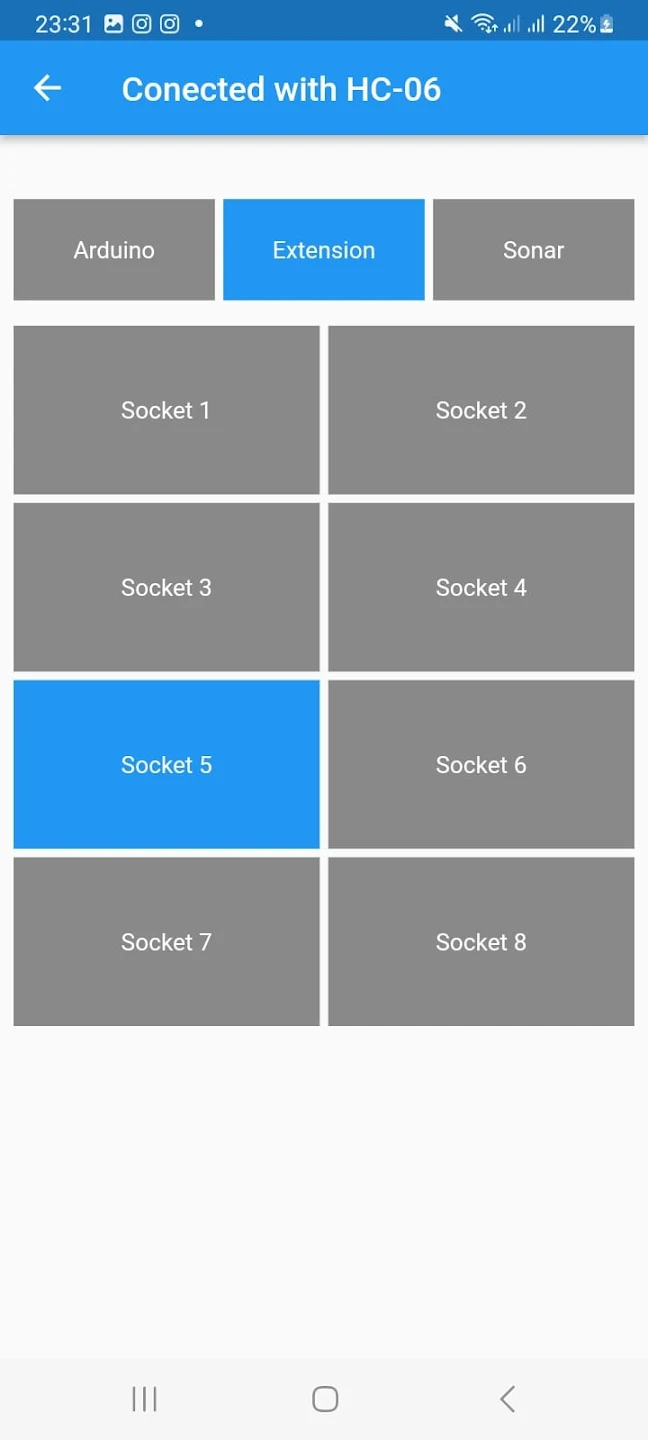

Os aplicativos tem a particularidade de usar os recursos do celular, como câmera, microfone, bluetooth, GPS, giroscópio, e os diversos ítens que vêm somando ao dispositivo.

Nossos aplicativos podem interagir com essas funcionalidades e proporcionar um produto único pro seu negócio!

Criamos programas personalizados que atendem aos seus requisitos específicos para o ambiente desktop.

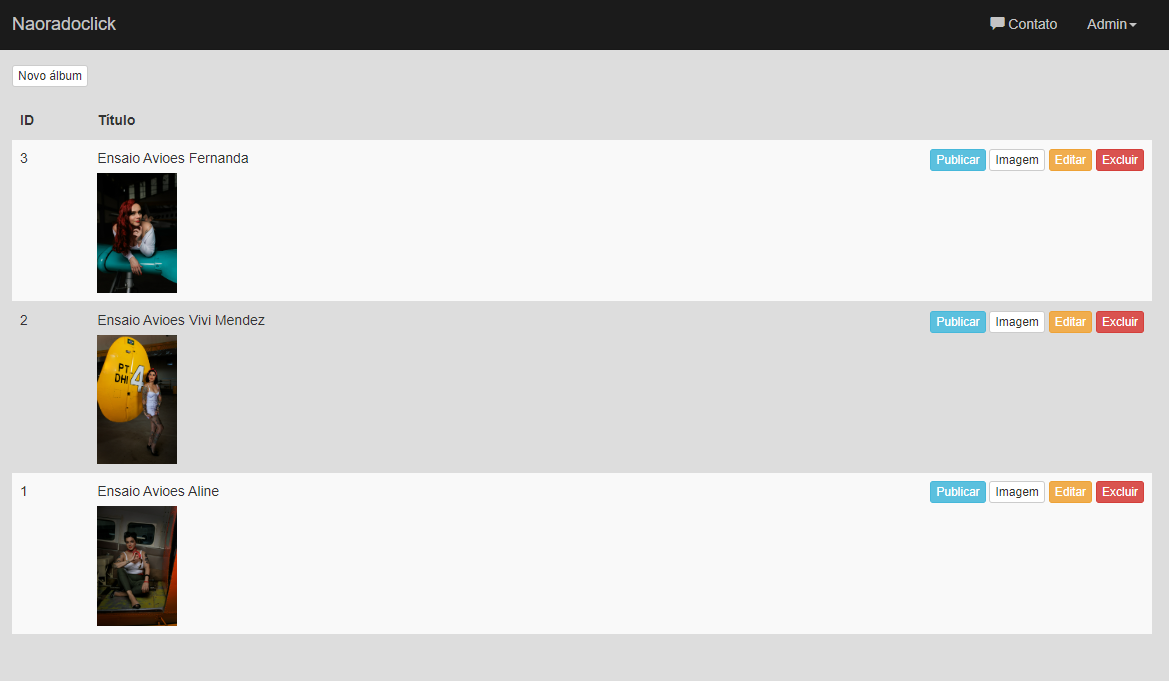

Um programa eficiente é uma ferramenta poderosa para a gestão de qualquer empresa. Criamos programas personalizados que atendam às necessidades do seu negócio, interligando e simplificando processos em toda a sua organização.

Desenvolvemos programas de controle que permitem que você gerencie sua empresa de maneira eficaz. Esses programas são projetados para operar em rede e pela internet. Controle de caixa, gestão de produtos, pedidos, estoque, emissão de notas fiscais, e soluções completas para cada empresa.

Estamos ansiosos para ajudá-lo a dar vida às suas ideias. Entre em contato conosco hoje mesmo!